- Geschäftsprozessmanagement (BPM)Dokumenten-Management-System (DMS)Elektronisches Qualitätsmanagementsystem (QMS)Risk, Governance & Compliance (GRC)Schnelle Anwendungsentwicklung mit wenig Code (LC)Betriebliches Kontinuitätsmanagement (BCM)Unternehmensarchitektur (EA)Geschäftsprozessmanagement (BPM)

- Geschäftsprozessmanagement Übersicht

- AI Prozess-Parsing, -Generierung, -Analyse & -Verbesserung

- Prozess-Mapping / Modellierung

- Prozess-Analyse und Verbesserung

- Prozess-Simulation

- Prozess-Mining

- Zusammenarbeit & Governance

- Data Migration und Integration

- Anbindung der Offline-App

Dokumenten-Management-System (DMS)

Dokumenten-Management-System (DMS)- Dokumentenlenkung Übersicht

- KI-Inhaltserstellung und -verbesserung

- Verwaltung von Richtlinien und Verfahren (SOP)

- Zusammenarbeit & Governance

- Data Migration und Integration

- Anbindung der Offline-App

Elektronisches Qualitätsmanagementsystem (QMS)

Elektronisches Qualitätsmanagementsystem (QMS)- Überblick über das Qualitätsmanagementsystem

- Dokumente Control & Aufzeichnungen Mgmt

- Audit & Akkreditierung Mgmt

- Korrektur- und Präventivmaßnahmen

- Qualitätsereignis (nicht konform/konform), beschwerde, konformität

- Risikomanagement

- Management von Vorfällen

- Umwelt, Gesundheit und Sicherheit

- Produkt- und Lieferantenmanagement (SCAR)

- Ausbildung Management

- Control Management

- Aktionspunkte Management

- Management Review

- FMEA

- Pharmakovigilanz

- Data Migration und Integration

Risk, Governance & Compliance (GRC)

Risk, Governance & Compliance (GRC)- Überblick zu Risiko, Governance & Compliance

- Risikomanagement und Kontrolle

- Einhaltung gesetzlicher Vorschriften

- Zusammenarbeit & Governance

- Data Migration und Integration

- Anbindung der Offline-App

Schnelle Anwendungsentwicklung mit wenig Code (LC)

Schnelle Anwendungsentwicklung mit wenig Code (LC)- Low-Code-Automatisierungsplattform Übersicht

- Gestaltung elektronischer Webformulare (eFORMS)

- Low-Code-Automatisierungsplattform Übersicht

- Datenbank Tabelle Entity Designer

- Konzeption und Management von Aufgaben

- Entwurf und Verwaltung von BPMS-Anwendungen

- Integration mit externen Ressourcen und Anwendungen

- Definieren & Verwalten von Regeln/ Kontrollen/ Aktionen

- Elektronische Dienstleistungen

- Benutzer Startseite

- BAM (Business Activity Monitoring)

- Benutzerdefiniertes Dashboard-Design

- Data Migration und Integration

Betriebliches Kontinuitätsmanagement (BCM)

Betriebliches Kontinuitätsmanagement (BCM)- BCM-Übersicht

- Analyse der geschäftlichen Auswirkungen

- Katastrophenschutz-Simulation

- Verwaltung der Handlungspunkte

- Verwaltung von Massenbenachrichtigungen

- Vermögensverwaltung

- Data Migration und Integration

Unternehmensarchitektur (EA)

Unternehmensarchitektur (EA) Beratungsdienste

Interfacing ist hier, um Sie bei allen Transformationsinitiativen zu begleiten.

- Einhaltung gesetzlicher VorschriftenAnwendungsfälleLernzentrumRahmen & PraktikenEinhaltung gesetzlicher VorschriftenAnwendungsfälle

- Qualitätsmanagement-System (QMS)

- Digitale Transformation

- Kontinuierliche Verbesserung

- Governance, Risiko & Compliance

- Wissensmanagement

- Systemimplementierung (ERP, CRM…)

Lernzentrum

Lernzentrum- Gemeinschaftsportal

- Webinare

- Videos

- Was ist BPM?

- BPMN 2.0-Symbolik

- Prozess-Mapping vs. Modellierung

- Glossar

Rahmen & Praktiken

Rahmen & Praktiken - Über unsKundenerfolgPartnerÜber unsKundenerfolgPartner

Vergleiche – SOC 1 / SOC 2 / SOC 3

Zusammenfassung

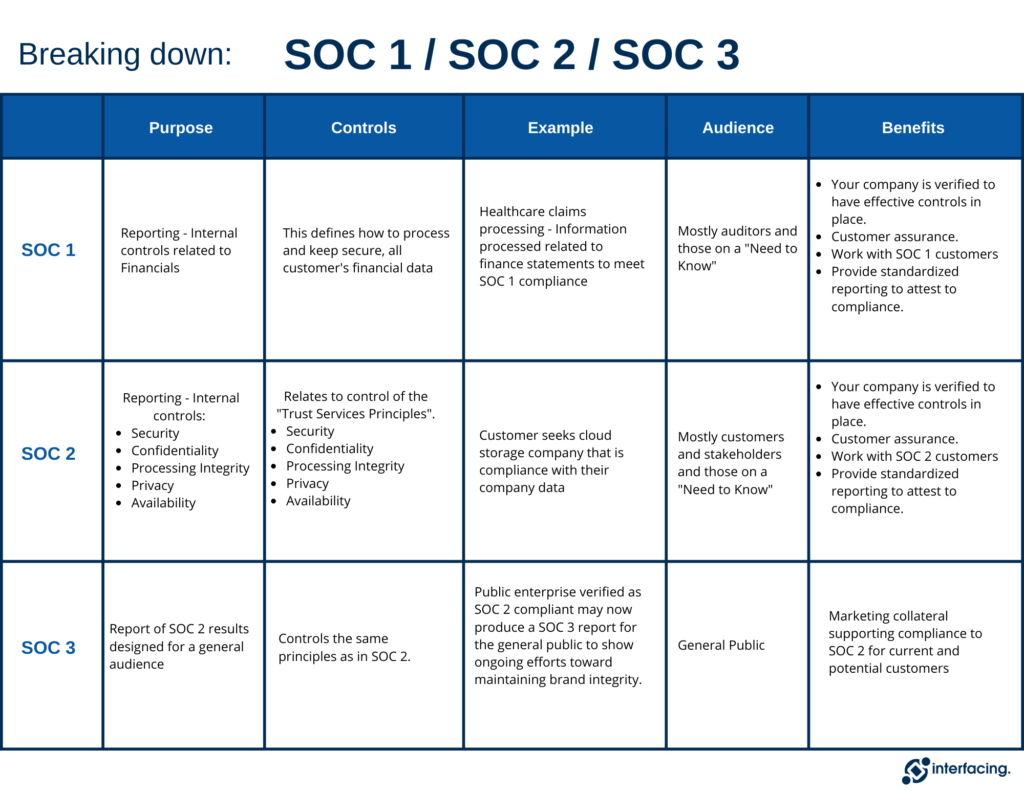

- SOC 1 – Wird für die Compliance-Berichterstattung verwendet (privat für das Unternehmen) – Interne Kontrollen in Bezug auf die Finanzdaten

- SOC 2 – Wird für die Compliance-Berichterstattung verwendet (privat für das Unternehmen) – Interne Kontrollen in Bezug auf:

- Sicherheit

- Vertraulichkeit

- Integrität der Verarbeitung

- Datenschutz

- Verfügbarkeit

- SOC 3 – Wird für das Compliance Reporting von SOC 2-Ergebnissen verwendet, die für ein allgemeines (öffentliches) Publikum bestimmt sind.

Die Einhaltung bestimmter Standards schafft Integrität und Vertrauen auf dem Weg der Expansion Ihres Unternehmens. Lernen Sie im Folgenden die Unterschiede zwischen SOC 1, SOC 2 und SOC 3 kennen.

SOC steht für “Service Organization Control”, und dieser Satz fasst zusammen, worum es geht: Im Wesentlichen sind Sie eine “Service-Organisation”, und um als SOC-konform zu gelten, müssen Sie nachweisen, dass Sie über bestimmte Kontrollen verfügen.

Da die meisten Unternehmen Ihre Dienste nicht ohne sie nutzen können oder wollen, ist die Einhaltung des SOC von entscheidender Bedeutung. Ohne SOC-Compliance können Sie die Unternehmenstransaktionen, die Ihre Organisation lebensfähig halten, nicht sichern. Die Definitionen von SOC 1, SOC 2 und SOC 3 sowie die Unterscheidungen zwischen ihnen werden in diesem Artikel erläutert. Am Ende werden Sie wissen, was wesentlich und was erforderlich ist, und Sie werden auch erfahren, wie Sie den Weg zur Einhaltung der Vorschriften beginnen können.

Überblick über SOC 1 / SOC 2 / SOC 3

Die Einhaltung der SOC-Richtlinien beweist, dass Ihre Kunden sich auf die von Ihnen angebotenen Dienste verlassen können. Ihr Unternehmen wird von einem Wirtschaftsprüfer geprüft, der Ihnen dann einen SOC-Bericht ausstellt, den Sie an Ihre Kunden weitergeben können.

Dieser Bericht beweist Ihre Zuverlässigkeit. Aber um zu wissen, wann man die SOC-Compliance anstreben und welche Art von SOC-Bericht man erhalten sollte, ist ein tieferes Verständnis der SOC-Compliance erforderlich. Lassen Sie es uns also noch weiter vereinfachen.

Die Hauptunterschiede zwischen SOC1, SOC2 und SOC3

Die ersten beiden der drei wichtigsten SOC-Berichte sind die gängigsten (d.h. SOC 1 & SOC 2), und der zweite ist derjenige, der Technologieunternehmen am meisten betrifft.

Die typischsten SOC-Berichte sind SOC 1 und SOC 2; daher ist es wichtig, ihre Unterschiede zu kennen. SOC 1 und SOC 2 unterscheiden sich dadurch, dass SOC 1 sich mehr mit der Finanzberichterstattung befasst, während SOC 2 sich mehr mit der Einhaltung von Vorschriften und dem Betrieb beschäftigt.

Berichte von SOC 3 sind weniger häufig. SOC 3 ist eine Abwandlung von SOC 2 und enthält dieselben Daten wie SOC 2, richtet sich aber an ein Laienpublikum und nicht an ein Fachpublikum. SOC 3 ist für die Kunden des Unternehmens gedacht, während SOC 2 für die Auditoren und internen Stakeholder des Unternehmens gedacht ist, an das Sie verkaufen.

Zu den anderen SOC-Berichten gehören einige, die weniger häufig vorkommen und nicht in den Rahmen dieses Artikels fallen:

- Das SOC für Cybersicherheit gibt Auskunft darüber, wie gut ein Dienstleistungsunternehmen seine Cybersicherheitsrisiken verwaltet.

- Die SOC für die Lieferkette gibt Auskunft darüber, wie gut ein Dienstleistungsunternehmen das Risiko in der Lieferkette verwaltet.

Nehmen wir uns eine Minute Zeit und werfen einen genaueren Blick auf SOC 1, SOC 2 und SOC 3. Speichern Sie diese hilfreiche Infografik, damit Sie darauf zurückgreifen können, wenn Ihre Erinnerung an diesen Beitrag zu verblassen beginnt. (zum Vergrößern klicken)

Wie Sie SOC-konform werden

Sie müssen mit einem unabhängigen CPA zusammenarbeiten, um die Vorschriften einzuhalten und einen SOC-Bericht zu erhalten. Der Umfang, die Gestaltung und/oder die operative Wirksamkeit Ihrer internen Kontrollprozesse werden von einem separaten CPA bewertet. Der Umfang des SOC-Berichts wird von Ihnen und Ihrem CPA gemeinsam festgelegt.

Das letzte Wort hat die AICPA. Es ist im Moment keine der Situationen, in denen Sie schnell handeln und etwas kaputt machen können. Ihr Unternehmen wird von einem Wirtschaftsprüfer oder einer Wirtschaftsprüfungsgesellschaft geprüft.

Sobald alle Lücken in Ihren Kontrollen geschlossen sind, werden Sie als SOC (1 oder 2)-konform zertifiziert. Wenn Sie Ihren Kunden diesen SOC-Bericht vorlegen, werden sie ihm glauben, denn er ist standardisiert und kann nur von qualifizierten Experten erstellt werden. Es gibt mehrere Gründe, warum Sie SOC Best Practices übernehmen sollten. Dazu gehört vor allem die Tatsache, dass viele Ihrer Kunden alle von ihnen genutzten Dienste jährlich überprüfen werden.

Der Umfang dieser Prüfungen wird zunehmen, wenn Ihr Unternehmen expandiert und lästig wird. Anstatt sich mit einzelnen Audits zu befassen, können Sie einen SOC-Bericht erstellen, wenn Sie SOC-konform werden.

Sie können sicher sein, dass Ihre Kunden das auch nicht wollen, denn sie wollen keine individuellen Audits durchführen lassen. Viele Unternehmen, vor allem die größeren, werden sich ernsthaft dagegen wehren. Für sie heißt es SOC oder nichts. Sie wollen diese Schnäppchen, da sind wir uns sicher.

Service Organization Control wird mit der Abkürzung SOC bezeichnet.

SOC-Bericht: Ein Bericht, der Ihre Kunden über die internen Sicherheitsmaßnahmen informiert, die Sie implementiert haben. Ziel ist es, den Kunden bei der Bewertung der Risiken zu helfen, die mit der Nutzung eines ausgelagerten Services verbunden sind.

SOC-Compliance ist vom American Institute of Certified Public Accountants (AICPA) standardisiert.

Lizenzierte und registrierte Buchhalter, die SOC 1-, 2- und 3-Berichte erstellen können, sind als Certified Public Accountants (CPAs) bekannt.

Ein Unternehmen, das einen Dienstleister in Anspruch nimmt, ist eine Benutzerorganisation.

Ein Vertreter der Benutzerorganisation, der den SOC-Bericht prüft, ist ein(e) Auditor(in).

Kontrolle: Eine Kontrolle ist eine Maßnahme, die ergriffen wird, um ein unerwünschtes Ereignis zu erreichen oder zu verhindern.

Erklärung zu Prüfungsstandards (SAS-70): Es gab zahlreiche SAS-70-Veröffentlichungen. Vor dem SAS-70 gab es einige Probleme, aber die 70. Veröffentlichung führte zu Verwirrung. Das AICPA veröffentlichte SSAE Nr. 16, um Klarheit zu schaffen.

Erklärung zu Standards für Bestätigungsengagements, oder SSAE Nr. 16 und SSAE Nr. 18, sind Akronyme, die in diesem Artikel nicht verwendet werden (atmen Sie erleichtert auf). Sagen wir, dass sich SOC 1, SOC 2 und SOC 3 in SSAE Nr. 18 befinden (und es das frühere Haus, SSAE Nr. 16, ersetzt hat).

Was ist ein SOC1-Bericht?

Die Finanzberichterstattung ist der Hauptschwerpunkt von SOC 1. Es ist wichtig, dass Sie über interne Kontrollen verfügen und diese auch nachweisen können, wenn Sie mit finanziellen Informationen über Ihre Kunden umgehen. Natürlich sind diese Informationen für Ihre Kunden von großer Bedeutung, denn sie müssen sie ihren Wirtschaftsprüfern vorlegen.

Warum ist die Einhaltung von SOC 1 wichtig?

Ihr Unternehmen bietet Dienstleistungen für andere Unternehmen an. Infolgedessen könnten sich Ihre Dienstleistungen auf die Art und Weise auswirken, wie Ihre Kunden ihre Finanzdaten ausweisen (etwas, worüber sich die Wirtschaftsprüfer Ihrer Kunden große Sorgen machen). Bei der Einhaltung von SOC 1 geht es vor allem darum, nachzuweisen, dass Sie über die nötigen Sicherheitsvorkehrungen verfügen, um zu gewährleisten, dass sowohl der tatsächliche Betrieb des Dienstes als auch sein Design zuverlässig und vorhersehbar sind.

SOC 1 Konformitätstypen

Es gibt zwei verschiedene Arten von SOC 1 Compliance-Berichten: Typ 1 und Typ 2. Beide Typen untersuchen, wie Ihre Kontrollen zu einem bestimmten Datum festgelegt oder erstellt wurden. Der Hauptunterschied besteht darin, dass die Prüfer in einem Typ-1-Bericht eine Kontrolle testen, um Ihre Beschreibung und Gestaltung zu validieren. In einem Typ-2-Bericht wird die Effizienz Ihrer Kontrollen während eines bestimmten Zeitraums, z. B. sechs Monate, untersucht.

SOC 1-Einhaltung: Wann man sie bekommt

Die Einhaltung von SOC 1 ist wahrscheinlich nichts, woran Sie denken, wenn Sie mit der Arbeit beginnen. Es ist jedoch wichtig, dass Sie sich rechtzeitig um die Einhaltung der Vorschriften kümmern, denn Sie wollen sich nicht beeilen, um sich zertifizieren zu lassen, während ein Vertrag in der Schwebe ist. Der Markt wird Sie wissen lassen, wann die Einhaltung von Vorschriften wirklich notwendig ist, aber im Idealfall möchten Sie die Einhaltung von Vorschriften anbieten, kurz bevor Sie sie brauchen.

Zusätzlich zum Zeitplan machen die folgenden zwei Faktoren die Einhaltung von SOC 1 erforderlich:

- Ihr Kunde beantragt ein “Recht auf Prüfung”.

- Wenn Ihr Unternehmen an der Börse gehandelt wird, müssen Sie weitere relevante Gesetze und Vorschriften einhalten, wie z.B. den Sarbanes-Oxley (SOX) Act.

In jedem Fall wird die Einhaltung von SOC 1 zu Ihrem wichtigsten Anliegen.

Wer kümmert sich um die Einhaltung von SOC 1?

Im Allgemeinen sind Ihre Kunden besorgt darüber, wie Sie mit ihren finanziellen Informationen umgehen. SOC 1 wird von Technologieunternehmen nicht häufig verlangt oder gefordert. Wenn Unternehmen SOC 1 anwenden, erstellen interne Prüfer die SOC 1-Berichte, die dann von externen Prüfern untersucht und validiert werden. Die Einhaltung von SOC 1 bleibt weitgehend unter den Auditoren.

SOC 1 Konformitätstypen

Es gibt zwei verschiedene Arten von SOC 1 Compliance-Berichten: Typ 1 und Typ 2. Beide Typen untersuchen, wie Ihre Kontrollen zu einem bestimmten Datum festgelegt oder erstellt wurden. Der Hauptunterschied besteht darin, dass die Prüfer in einem Typ-1-Bericht eine Kontrolle testen, um Ihre Beschreibung und Gestaltung zu validieren. In einem Typ-2-Bericht wird die Effizienz Ihrer Kontrollen während eines bestimmten Zeitraums, z. B. sechs Monate, untersucht.

SOC 1-Einhaltung: Wann man sie bekommt

Die Einhaltung von SOC 1 ist wahrscheinlich nichts, woran Sie denken, wenn Sie mit der Arbeit beginnen. Es ist jedoch wichtig, dass Sie sich rechtzeitig um die Einhaltung der Vorschriften kümmern, denn Sie wollen sich nicht beeilen, um sich zertifizieren zu lassen, während ein Vertrag in der Schwebe ist. Der Markt wird Sie wissen lassen, wann die Einhaltung von Vorschriften wirklich notwendig ist, aber im Idealfall möchten Sie die Einhaltung von Vorschriften anbieten, kurz bevor Sie sie brauchen.

Zusätzlich zum Zeitplan machen die folgenden zwei Faktoren die Einhaltung von SOC 1 erforderlich:

- Ihr Kunde beantragt ein “Recht auf Prüfung”.

- Wenn Ihr Unternehmen an der Börse gehandelt wird, müssen Sie weitere relevante Gesetze und Vorschriften einhalten, wie z.B. den Sarbanes-Oxley (SOX) Act.

In jedem Fall wird die Einhaltung von SOC 1 zu Ihrem wichtigsten Anliegen.

Wer kümmert sich um die Einhaltung von SOC 1?

Im Allgemeinen sind Ihre Kunden besorgt darüber, wie Sie mit ihren finanziellen Informationen umgehen. SOC 1 wird von Technologieunternehmen nicht häufig verlangt oder gefordert. Wenn Unternehmen SOC 1 anwenden, erstellen interne Prüfer die SOC 1-Berichte, die dann von externen Prüfern untersucht und validiert werden. Die Einhaltung von SOC 1 bleibt weitgehend unter den Auditoren.

Was ist ein SOC2-Bericht?

Insbesondere in Bezug auf Cloud Computing und Datensicherheit konzentriert sich SOC 2 auf den Betrieb und die Einhaltung von Vorschriften. Interne Kontrollen, die die fünf vom AICPA aufgestellten Anforderungen erfüllen, müssen vorhanden sein und nachgewiesen werden können. Lassen Sie uns gleich hier eine kurze Pause einlegen. SOC 2 ist wichtig, wenn Sie für ein technisches Unternehmen arbeiten.

Warum ist die Einhaltung des SOC 2 wichtig?

Dank der rasanten Expansion der Cloud Computing-Branche können Unternehmen auf der ganzen Welt Aufgaben an Service Provider auslagern. Dadurch wurde es schwieriger, die Einhaltung der Vorschriften für die Kunden dieser Unternehmen zu gewährleisten. Die Einhaltung der Vorschriften für ein Unternehmen bedeutet in Wirklichkeit die Einhaltung der Vorschriften für jedes Unternehmen, mit dem es Geschäfte macht.

Um diese Anforderung zu erfüllen, wurde die SOC 2 geschaffen. SOC 2 und die damit zusammenhängenden Vorschriften werden wahrscheinlich nur noch an Bedeutung gewinnen. Auch wenn das Outsourcing mit der Auslagerung von IT-Dienstleistungen begonnen hat, so hat das Cloud Computing es doch möglich gemacht, dass jede Funktion oder Eigenschaft von einem anderen Unternehmen ausgeführt werden kann. Selbst mit nur ein paar Zeilen Code können Sie mit API-first Unternehmen outsourcen.

Diese Regel gilt für alle in Auftrag gegebenen Aufgaben. Outsourcing fördert die Konzentration, und Unternehmer brauchen Aufmerksamkeit, um auf den hart umkämpften Märkten von heute erfolgreich zu sein.

SOC 2 Konformitätstypen

SOC 2-Berichte gibt es in zwei verschiedenen Varianten, genau wie die SOC 1-Berichte. Nur der Umfang und der Zeitrahmen sind anders. Beide Arten von Berichten untersuchen, wie Ihre Kontrollen zu einem bestimmten Datum beschrieben oder erstellt wurden. Der Hauptunterschied besteht darin, dass die Prüfer in einem Typ-1-Bericht eine Kontrolle testen, um Ihre Beschreibung und Gestaltung zu validieren. Die Wirksamkeit der Kontrollen einer Dienstleistungsorganisation wird in einem Typ 2-Bericht über einen vorher festgelegten Zeitraum, z.B. ein Jahr, untersucht. Darüber hinaus variiert die SOC 2-Konformität je nach dem Umfang, den Sie und Ihr CPA wählen. Die fünf Trust Services Criteria des AICPA werden von Wirtschaftsprüfern verwendet, um den Aufbau und die Effizienz Ihrer Kontrollen zu beurteilen. Die fünf Anforderungen sind:

- Sicherheit: Können Sie Ihre Kunden vor fragwürdigem Verhalten warnen, und sind Ihre Systeme vor unerwünschtem Zugriff geschützt?

- Vertraulichkeit: Schränkt Ihr Kunde die Weitergabe sensibler Informationen ein? Und wenn ja, wie?

- Integrität der Verarbeitung: Stellen Ihre Systeme sicher, dass die Prozesse genau so funktionieren, wie sie sollen?

- Datenschutz: Schränkt Ihr Kunde die Weitergabe von persönlichen Informationen ein? Und wenn ja, wie?

- Verfügbarkeit: Können Ihre Kunden auf Ihre Systeme in der Art und Weise und in dem Umfang zugreifen, wie es ihre Verträge vorsehen?

Die einzige Notwendigkeit ist die Sicherheit; der Rest hängt davon ab, wie gut es für Ihr Unternehmen passt. Die Integrität Ihrer Transaktionsprozesse wird Ihren Kunden wahrscheinlich sehr wichtig sein, wenn Sie z.B. ein E-Commerce-Geschäft betreiben. Wenn Sie einen Basisdienst auf Infrastrukturebene anbieten, werden Ihre Kunden sehr auf die Verfügbarkeit achten.

SOC 2-Einhaltung: Wann Sie sie erhalten sollten

Der Markt wird Ihnen sagen, wie dringend Sie die SOC 2-Konformität benötigen. Es ist wahrscheinlicher, dass ein großer Kunde, um den Sie sich bemühen, einen SOC 2-Bericht anfordert. Dennoch sollten Sie SOC 2 anstreben, wenn Sie (irgendwann) nicht-finanzielle Daten verarbeiten oder hosten.

Außerdem sollten Sie bedenken, dass die wichtigsten Compliance-Rahmenwerke wie HIPAA und PCI-DSS kein SOC 2 vorschreiben. In Anbetracht der Häufigkeit von Datenschutzverletzungen müssen jedoch viele Unternehmen, insbesondere große, vor dem Abschluss eines Kaufs nachweisen, dass sie SOC 2-konform sind. SOC 2 Typ 1 und Typ 2 Berichte sind auch in dieser Situation relevant.

Viele Startups werden die Typ 1 SOC-Konformität erreichen, um konform zu erscheinen. Ein Bericht vom Typ 1 ist eine Bescheinigung, dass Sie zu einem bestimmten Zeitpunkt Kontrollen durchgeführt haben. Aus diesem Grund können viele Unternehmen eine vorübergehende Konformität nachweisen, eine allgemeine SOC 2-Konformität behaupten und dann später einen Typ 2-Bericht anstreben.

Leider sind die IT-Administratoren Ihrer potenziellen Kunden sehr versiert und werden einem Typ-1-Bericht wahrscheinlich nicht viel Glauben schenken. Häufig ist es klüger, ein beschleunigtes Verfahren zu durchlaufen und sofort einen Typ-2-Bericht anzufordern, wenn Sie wirklich die SOC-2-Konformität anstreben, was Sie tun.

Wer kümmert sich um die Einhaltung von SOC 2?

SOC 2-Berichte haben in der Regel einen größeren Leserkreis als SOC 1-Compliance-Berichte, bei denen die Verfasser und Leser des Berichts mit ziemlicher Sicherheit beide Wirtschaftsprüfer sind. Kunden, Management und Aufsichtsbehörden erhalten alle SOC 2-Berichte von Unternehmen, häufig mit einem NDA im Anhang.

Was ist SOC3

Der Außenseiter in der Gruppe ist SOC 3. SOC 3 ist für ein breites Publikum gedacht und enthält den gleichen Stoff wie SOC 2. Aus diesem Grund werden wir nicht so sehr ins Detail gehen. Unternehmen nutzen häufig die SOC 3-Konformität zusammen mit einem Siegel, das die Konformität bestätigt, um sie auf ihren Websites zu veröffentlichen. SOC 3-Berichte sind zum Beispiel für Microsoft, AWS und Google Cloud verfügbar. Der SOC 3-Bericht von Google Cloud (Screenshot unten) enthält sogar eine nützliche Erklärung, was SOC 2 ist und beinhaltet.

AWS verweist auf seinen SOC 3-Bericht als öffentlich zugängliches Whitepaper und bietet dem Leser in seinem SOC 3-Bericht einen guten Überblick darüber, was diese Berichte abdecken.

In dem folgenden Beispiel zeigt Google Cloud, wie jedes seiner Produkte die SOC 3-Konformität einhält.

Microsoft verfügt über einen FAQ-Bereich, in dem die Leser mehr erfahren können.

SOC 3-Berichte werden von Unternehmen meist als Marketinginstrument verwendet, um zu zeigen, wie effektiv ihre internen Kontrollen sind. Wie Sie in der obigen Abbildung sehen können, wird das AICPA-Siegel sowohl von Google Cloud als auch von AWS an prominenter Stelle angezeigt, um ihre Compliance zu demonstrieren.

SOC 3-Berichte sind fast vollständig, wenn Unternehmen ihre SOC 2-Berichte erstellen, da sie den Großteil der Daten in einem SOC 2-Bericht enthalten. Aus diesem Grund verlangen viele Unternehmen häufig, dass die Auditoren, die ihren SOC 2-Bericht erstellt haben, auch eine Zusammenfassung erstellen, die als SOC 3-Bericht dient. Klicken Sie sich zu einer der oben genannten SOC 3-Studien durch, wenn Sie mehr erfahren möchten.

Diese Abbildungen bieten Vorlagen für Ihre SOC 3-Berichte und einen Einblick in die SOC 2-Berichte dieser Unternehmen.

Ist SOC 2 gleichwertig mit ISO 27001?

Es gibt erhebliche Ähnlichkeiten zwischen diesen beiden Rahmenwerken für die Sicherheitsverwaltung. Beide sind optional und sollen die Zuverlässigkeit eines Unternehmens im Umgang mit Verbraucherdaten unter Wahrung ihrer Vertraulichkeit, Integrität und Zugänglichkeit demonstrieren. Die Kunden nehmen beide Rahmenwerke als soliden Beweis dafür wahr, dass Ihr Unternehmen in der Lage ist, Kundendaten zu schützen, da sie beide einen gleichermaßen guten und respektierten Ruf genießen. Attestierung vs. Zertifizierung ist der entscheidende Unterschied zwischen den beiden Rahmenwerken. SOC 2 ist eine doppelte Prüfung der Sicherheitskontrollfunktionen, bei der ein Bericht erstellt wird.

Die Leistung eines ISMS als Ganzes im Laufe der Zeit steht eher im Mittelpunkt der ISO 27001, die ebenfalls eine Zertifizierung bietet. Beide wurden geschaffen, um sicherzustellen, dass angemessene Sicherheitskontrollen vorhanden sind und funktionieren, aber ISO 27001 geht noch einen Schritt weiter, indem es verlangt, dass ein ISMS für die kontinuierliche Datensicherheit eingerichtet wird.

Zum Vergleich: ISO 27001 ist ein globaler Standard, der alle Anforderungen und Kontrollen im Zusammenhang mit der systematischen Aufbewahrung und dem Schutz von Informationen definiert. Dieser Standard gilt für alle Organisationen jeglicher Größe und Branche. ISO 27001 besteht aus 114 Sicherheitskontrollen und 10 Klauseln, die in 14 Abschnitte unterteilt sind. Genauer gesagt, gibt das in den Klauseln (4 bis 10) definierte ISMS (Information Security Management System) einer Organisation die Möglichkeit, ihr Sicherheitsniveau mit ihrer Fähigkeit in Einklang zu bringen, die gewünschten Ziele und Ergebnisse ihres Geschäfts auf der Grundlage eines Risikomanagementansatzes zu erreichen.

Die Verwendung von ISO 27001 als Grundlage für das Sicherheitsmanagement Ihres Unternehmens bedeutet, dass Ihr Unternehmen bereits viele der Aktivitäten durchführt, die für ein erfolgreiches SOC 2-Audit und eine Zertifizierung erforderlich sind.

Lesen Sie hier einen ausführlichen Vergleich von SOC2 mit ISO 27001.

Wie Interfacing die Belastung durch die SOC 2- und ISO 27001-Dokumentation mindert

Mit der zunehmenden Komplexität der Verwaltung der SOC 1-, SOC 2- und SOC 3-Anforderungen wird die Organisation von Informationen an einem zentralen Ort immer wichtiger. Wenn ein Prüfer vor Ort ist, wird er die Aufsicht des Managements über die externen Dienstleister sowie die eigenen Kontrollen des Unternehmens beurteilen. Der Großteil dieses Versäumnisses dreht sich hauptsächlich um die Dokumentation und die Möglichkeit, diese zu überprüfen.

Die IMS-Plattform von Interfacing bietet Ihrem Unternehmen die Möglichkeit, alle Äquivalenzen der SOC 1- und SOC 2-Anforderungen (und SOC 3) zu erfassen und sie gegebenenfalls mit internationalen ISO-Normen (wie ISO 27001 und ISO 9001) abzugleichen. Dazu gehören die Durchführung von Audits und Tests zur Einhaltung der SOC-Compliance sowie die Erstellung von Testanforderungen und Nachweisanforderungen für Ihre internen und externen Prüfer.

Dies bedeutet, dass Sie Ihren Auditoren ein hochmodernes System zur Verwaltung von Qualitätsaufzeichnungen zur Verfügung stellen müssen, das die Rückverfolgbarkeit, die Genauigkeit und die Geschwindigkeit des Zugriffs auf das Wer, Wann und Wie der Betriebsziele Ihres Unternehmens ermöglicht.

Die digitale Plattformlösung Enterprise Process Center® von Interfacing unterstützt Sie bei der Verwaltung einer vollständigen Bibliothek von:

- Prozesse

- Verfahren

- Rollen und Verantwortlichkeiten

- Risiken

- Alle gesetzlichen Anforderungen und Standardkontrollen

- Interne Richtlinien

- Abgestimmte Indikatoren (KPIs)

- Kontrollierte Indikatoren (Überwachung)

Mit einem zentralisierten Integrierten Managementsystem (IMS) kann Ihr Unternehmen die Zertifizierung beschleunigen und die Erstellung, Kommunikation (neue und geänderte) und Aktualisierung von Informationssicherheitskontrollen, Prozessen und zugehöriger/verwandter Dokumentation vereinfachen.

Darüber hinaus bietet das IMS von Interfacing auch ein Qualitätsmanagementsystem für die Automatisierung der Schulung Ihrer verschiedenen Kontrollen und Audits (End-to-End-Verwaltung von Audit-Ergebnissen bis hin zu CAPA, einschließlich der Verwaltung von Aktionspunkten) sowie für die Verwaltung Ihrer gesamten Dokumentation, Dateien, Prozesse, Verfahren, Rollen, Risiken und Kontrollen.

Wir bieten Ihnen eine ganze Bibliothek mit Inhalten, die Sie als Starthilfe für Ihr Programm oder als Referenzbibliothek für die Betriebskontrollen verwenden können, mit denen Sie den Reifegrad Ihrer aktuellen ISO 27001-Dokumentation validieren.

Der Erfolg eines Unternehmensgeschäfts hängt in erster Linie davon ab, wie schnell es abgeschlossen wird. Je länger es dauert, desto größer ist die Chance, dass ein wichtiger Interessenvertreter seine Meinung ändert oder dass ein Konkurrent eingreift. Bereiten Sie sich im Voraus auf die Einhaltung der SOC vor, anstatt sich zu beeilen, wenn Ihr Kunde fragt.

Warum Interfacing wählen?

Mit mehr als zwei Jahrzehnten Erfahrung in den Bereichen KI, Qualität, Prozesse und Compliance ist Interfacing nach wie vor ein führendes Unternehmen in der Branche. Bis heute hat das Unternehmen mehr als 500 erstklassige Unternehmen und Unternehmensberatungen aus allen Branchen und Sektoren bedient. Wir bieten weiterhin digitale, Cloud- und KI-Lösungen an, die es Organisationen ermöglichen, ihre Prozesse zu verbessern, zu kontrollieren und zu rationalisieren und gleichzeitig die Last der Einhaltung von Vorschriften und Qualitätsmanagementprogrammen zu verringern.

Wenn Sie weitere Informationen wünschen oder besprechen möchten, wie Interfacing Ihr Unternehmen unterstützen kann, füllen Sie bitte das folgende Formular aus.

Dokumentation: Transformation, Governance und Kontrolle vorantreiben

· Gewinnen Sie in Echtzeitd umfassende Einblicke in Ihre Abläufe.

· Verbessern Sie Governance, Effizienz und Compliance.

· Sorgen Sie für nahtlose Einhaltung von regulatorischen Standards.

eQMS: Automatisierung von Qualitäts- und Compliance-Workflows und Berichten

· Vereinfachen Sie das Qualitätsmanagement mit automatisierten Workflows und Überwachung.

· Optimieren Sie CAPA, Lieferantenaudits, Schulungen und verwandte Workflows.

· Verwandeln Sie Dokumentation in

umsetzbare Erkenntnisse für Quality 4.0.

Low-Code Rapid Application Development: Beschleunigung der digitalen Transformation

· Erstellen Sie benutzerdefinierte, skalierbare Anwendungen schnell.

· Reduzieren Sie Entwicklungszeit und -kosten.

· Passen Sie sich schneller an und bleiben Sie agil angesichts sich wandelnder Kunden- und Geschäftsanforderungen.

KI zur Transformation Ihres Unternehmens!

KI-gestützte Tools sind darauf ausgelegt, Abläufe zu optimieren, Compliance zu verbessern und nachhaltiges Wachstum voranzutreiben. Erfahren Sie, wie KI:

· Mitarbeiterfragen beantworten kann.

· Videos in Prozesse umwandelt.

· Empfehlungen zur Prozessverbesserung und zu regulatorischen Auswirkungen gibt.

· eForms, Prozesse, Risiken, Vorschriften, KPIs und vieles mehr generiert.

· Regulatorische Standards in fragmentierte Anforderungen zerlegt.