- Gestión de Procesos de Negocio (BPM)Sistema de Gestión de Documentos (SGD)Sistema electrónico de gestión de la calidad (SGC)Riesgo, Gobernanza y Cumplimiento (GRC)Desarrollo rápido de aplicaciones de bajo código (LC)Gestión de la Continuidad de Negocio (BCM)Arquitectura Empresarial (EA)Gestión de Procesos de Negocio (BPM)

- Visión general de la gestión de procesos negocio

- Análisis, generación, análisis y mejora de procesos de IA

- Mapeo / Modelado de Procesos

- Análisis y mejora de procesos

- Simulación de procesos

- Minería de procesos

- Colaboración y gobernanza

- Data Migración e integración

- Aplicación offline de Interfacing

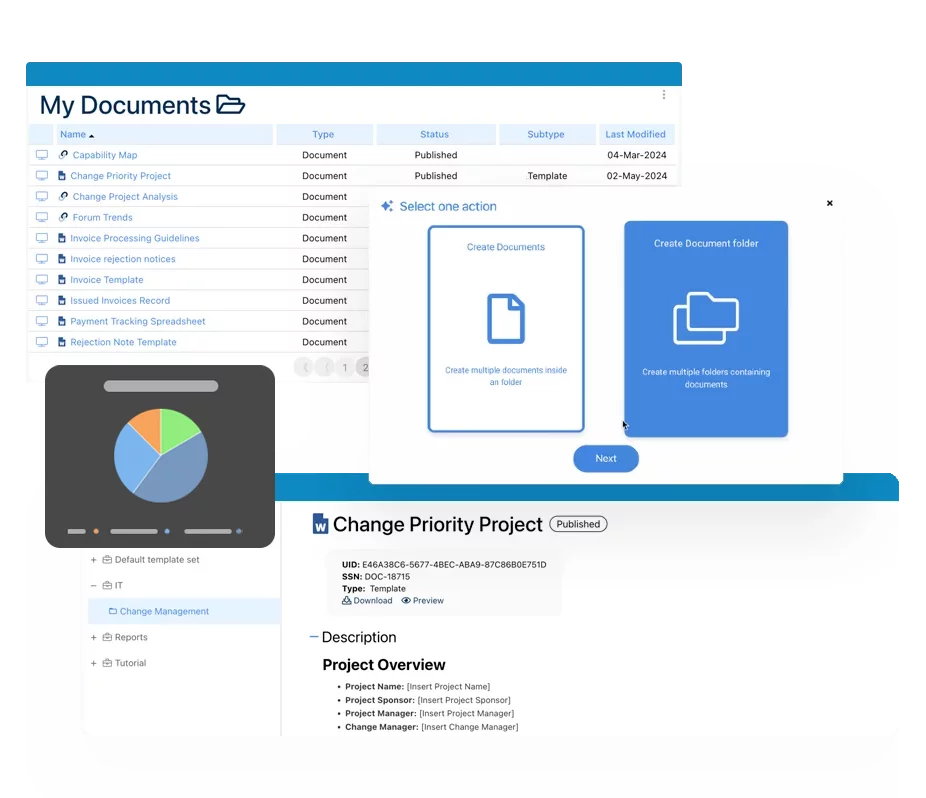

Sistema de Gestión de Documentos (SGD)

Sistema de Gestión de Documentos (SGD)- Visión general del control de documentos

- Creación y mejora de contenidos de IA

- Gestión de políticas y procedimientos (PNT)

- Colaboración y gobernanza

- Data Migración e integración

- Aplicación offline de Interfacing

Sistema electrónico de gestión de la calidad (SGC)

Sistema electrónico de gestión de la calidad (SGC)- Visión general del sistema de gestión de la calidad

- Control de Documentos y gestión de Registros

- Gestión de Auditoría y Acreditación

- Acción correctiva y preventiva

- Evento de calidad (No conforme/Quejas, Conformidad)

- Gestión de riesgos

- Gestión de incidentes

- Salud y seguridad medioambiental

- Gestión de productos y proveedores (SCAR)

- Gestión de la formación

- Gestión del Control

- Gestión de elementos de acción

- Revisión de la gestión

- FMEA

- Farmacovigilancia

- Data Migración e integración

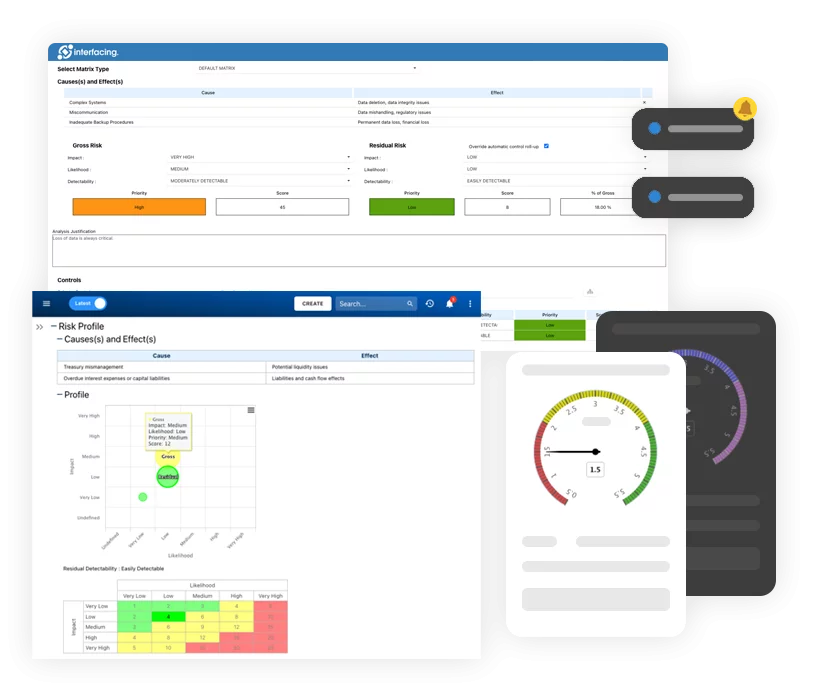

Riesgo, Gobernanza y Cumplimiento (GRC)

Riesgo, Gobernanza y Cumplimiento (GRC)- Visión general de Riesgo, Gobernanza y Cumplimiento

- Gestión de riesgos y control

- Cumplimiento de la normativa

- Colaboración y gobernanza

- Data Migración e integración

- Aplicación offline de Interfacing

Desarrollo rápido de aplicaciones de bajo código (LC)

Desarrollo rápido de aplicaciones de bajo código (LC)- Visión general de la plataforma de automatización Low Code

- Diseño de formularios web electrónicos (eFORMS)

- Visión general de la plataforma de automatización Low Code

- Diseñador de entidades de tabla de base de datos

- Diseñador de Integración de Sistemas

- Seguimiento y delegación de tareas

- Reglas/Guardias/Acciones personalizadas

- Servicios de mensajes de texto/voz

- BAM (Monitorización de la Actividad Empresarial)

- Data Migración e integración

Gestión de la Continuidad de Negocio (BCM)

Gestión de la Continuidad de Negocio (BCM)- Visión general de BCM

- Análisis del impacto empresarial

- Planificación de la continuidad de la actividad

- Simulación de recuperación en caso de catástrofe

- Gestión de elementos de acción

- Gestión de notificaciones masivas

- Gestión de activos

- Data Migración e integración

Arquitectura Empresarial (EA)

Arquitectura Empresarial (EA) Consulting Services

Interfacing está aquí para guiarle en cualquier iniciativa de transformación.

- IndustriasCumplimiento de la normativaCasos prácticosCentro de AprendizajeMarco y prácticasIndustrias

- Sanidad

- Tecnología de dispositivos médicos

- Ciencias de la vida, Farmacéutica

- Aeroespacial y Defensa

- Aerolíneas y aviación

- Medios de comunicación y telecomunicaciones

- Gobierno y Ejército

- Tecnología

- Energía

- Logística y Operaciones Portuarias

- Banca y mercados de capitales

- Comercio minorista y consumo

- Consulta

- Educación

- Ingeniería y construcción

- Fabricación

- Servicios financieros

- Seguros

- Productos químicos

Cumplimiento de la normativaCasos prácticosCentro de AprendizajeMarco y prácticas - Sobre nosotrosÉxito del clienteSociosSobre nosotrosÉxito del clienteSocios

Comparación – ISO 27001 vs. ISO 27002

Resumen

- Sólo puedes conseguir la certificación ISO 27001

- ISO 27002 apoya a ISO 27001 como herramienta de referencia/orientación.

- ISO 27002 proporciona detalles granulares sobre la descripción e implementación de los controles mencionados en ISO 27001

Si tu mundo está relacionado con la seguridad de la información en cualquier contexto, lo más probable es que te hayas encontrado con la norma ISO 27001:2013. Es la norma internacional que describe las mejores prácticas para un SGSI (sistema de gestión de la seguridad de la información).

Sin embargo, puede que no estés tan familiarizado con una norma complementaria de la familia ISO 27000 conocida como ISO 27002:2022. Esta norma actualizada proporciona asesoramiento sobre la aplicación de los controles de seguridad enumerados en el Anexo A de la norma ISO 27001.

Es importante señalar que, aunque la ISO 27001 sigue siendo la norma más popular y, por supuesto, la que certifican las organizaciones, ninguna de las dos debe considerarse aisladamente de la otra.

Qué es la ISO 27001

El marco central de la serie ISO 27000 es la ISO 27001. Se trata de una serie de documentos que detallan diversas partes de la gestión de la seguridad de la información. Esta norma es el recurso para la implantación requerida del SGSI. Básicamente, esta documentación es un resumen de todo lo que debes hacer para cumplir las normas.

La ISO 27001 es especialmente útil cuando se inicia un proyecto. También es un recurso excelente si una organización busca asesoramiento general sin tener aún definida una implantación a gran escala.

El cumplimiento de los requisitos incluye:

- Reunir un equipo de proyecto e iniciar el proyecto

- Realizar un análisis GAP

- Definir el alcance del SGSI

- Iniciar un proceso de elaboración de políticas de alto nivel

- Realización de una evaluación de riesgos

- Seleccionar y aplicar controles

- Iniciar la documentación de riesgos

- Completar la formación de sensibilización del personal

- Completar la evaluación y revisión de una auditoría interna y también

- Opta por una auditoría de certificación

Un vistazo a la ISO 27002

Como ya se ha indicado, la ISO 27002 es una norma complementaria de la ISO27001. Se centra en los controles para la seguridad de la información y en cómo las organizaciones pueden optar por aplicarlos.

Estos controles se encuentran en el Anexo A de la norma ISO 27001. Es la referencia a la que acuden la mayoría de los expertos en seguridad de la información cuando se trata el tema de los controles de seguridad. Es importante tener en cuenta que, mientras que el esquema de cada control del Anexo A sólo tiene unas pocas frases, la norma ISO 27002 se refiere a cada control con una media de una página por cada uno.

Esto se debe sencillamente a que la norma ISO 27002 debe explicar cómo funciona cada control, cuál es el objetivo de dicho control y cómo se puede implantar ese control concreto.

Estos controles se agrupan en la norma ISO 27002 en cuatro dominios:

- Controles organizativos (cláusula 5)

- Controles de personas (cláusula 6)

- Controles físicos (cláusula 7)

- Controles tecnológicos (cláusula 8)

Además, hay 2 anexos a los que se hace referencia:

- Anexo A – Utilización de atributos

- Anexo B – Correspondencia con la norma ISO/IEC 27002:2013

El impacto final de la norma ISO 27002 es su contribución a la estabilidad del SGSI de las organizaciones. Una diferencia clave es que la norma ISO 27002 no pretende distinguir entre los controles aplicables utilizados o no en una organización. La norma ISO 27002 debe utilizarse como referencia para la selección de controles de seguridad y no como proceso de certificación.

Comparación entre ISO 27001 e ISO 27002

Hay tres diferencias notables entre la ISO 27001 y la ISO 27002:

Detalle

La ISO 27001 sólo proporciona un esbozo de cada aspecto del SGSI. Puedes encontrar consejos específicos en normas adicionales. ISO 27002 es una de las normas adicionales. A continuación encontrarás un ejemplo.

De la ISO 27001

A.6.2.1 Política de Dispositivos Móviles en ISO 27001:2013

Control

Debe adoptarse una política y unas medidas de seguridad de apoyo para gestionar los riesgos introducidos por el uso de dispositivos móviles.

De ISO 27002

A.6.2.1 Política de Dispositivos Móviles en ISO 27001:2013

Control

Debe adoptarse una política y unas medidas de seguridad de apoyo para gestionar los riesgos introducidos por el uso de dispositivos móviles.

Orientación para la aplicación

Al utilizar dispositivos móviles, hay que tener especial cuidado para garantizar que la información empresarial no se vea comprometida. La política de dispositivos móviles debe tener en cuenta los riesgos de trabajar con dispositivos móviles en entornos desprotegidos.

La política de dispositivos móviles debe tener en cuenta:

- registro de dispositivos móviles;

- requisitos de protección física;

- restricción para la instalación de software;

- requisitos para las versiones de software de los dispositivos móviles y para la aplicación de parches;

- restricción de la conexión a los servicios de información;

- controles de acceso;

- técnicas criptográficas;

- Protección contra malware;

- desactivación, borrado o bloqueo a distancia

- copias de seguridad;

- uso de servicios web y aplicaciones web.

Hay que tener cuidado al utilizar dispositivos móviles en lugares públicos, salas de reuniones y otras zonas desprotegidas. Debe existir protección para evitar el acceso no autorizado o la divulgación de la información almacenada y procesada por estos dispositivos, por ejemplo, utilizando técnicas criptográficas y obligando al uso de información secreta de autenticación.

Los dispositivos móviles también deben protegerse físicamente contra el robo, especialmente cuando se dejan, por ejemplo, en coches y otros medios de transporte, habitaciones de hotel, centros de conferencias y lugares de reunión. Debe establecerse un procedimiento específico que tenga en cuenta los requisitos legales, de seguros y otros requisitos de seguridad de la organización para los casos de robo o pérdida de dispositivos móviles. Los dispositivos que contengan información empresarial importante, sensible o crítica no deben dejarse desatendidos y, siempre que sea posible, deben guardarse físicamente bajo llave, o deben utilizarse cerraduras especiales para asegurar los dispositivos.

Debe organizarse formación para el personal que utiliza dispositivos móviles, a fin de concienciarlo de los riesgos adicionales derivados de esta forma de trabajar y de los controles que deben aplicarse.

Cuando la política de dispositivos móviles permita el uso de dispositivos móviles de propiedad privada, la política y las medidas de seguridad relacionadas también deben tener en cuenta:

- Separación del uso privado y profesional de los dispositivos, incluido el uso de software para apoyar dicha separación y proteger los datos profesionales en un dispositivo privado;

- proporcionar acceso a la información empresarial sólo después de que los usuarios hayan firmado un acuerdo de usuario final en el que reconozcan sus obligaciones (protección física, actualización del software, etc.), renuncien a la propiedad de los datos empresariales, permitan el borrado remoto de los datos por parte de la organización en caso de robo o pérdida del dispositivo o cuando ya no estén autorizados a utilizar el servicio. Esta política debe tener en cuenta la legislación sobre privacidad.

Certificación

Sólo puedes certificar según ISO 27001 y no según ISO 27002. Esto se debe a que ISO 27001 es la norma de gestión que proporciona una lista completa de requisitos de cumplimiento. La ISO 27002, como norma complementaria, sólo aborda un aspecto concreto de un SGSI.

Aplicabilidad

Al implantar un SGSI, es importante comprender que no todos los controles de seguridad se aplicarán a tu organización.

Esto se menciona claramente en la norma ISO 27001, donde se especifica que las organizaciones deben realizar una evaluación de riesgos para identificar y luego priorizar las amenazas a la seguridad de la información.

La norma ISO 27002 no menciona esta parte, por lo que si sólo se utilizara esta norma, sería extremadamente difícil averiguar qué controles tendría que adoptar una organización.

¿Cuándo puede utilizarse cada norma?

Aunque la ISO 27001 y la ISO 27002 pertenecen a la misma serie ISO, tienen funciones diferentes que son muy útiles, aunque en circunstancias distintas.

La ISO 27001 es ideal para que una organización comience a planificar un marco SGSI. Su objetivo principal es proporcionar seguridad a la infraestructura de seguridad de la información. Su objetivo secundario es conseguir la certificación.

Las organizaciones deben utilizar la norma ISO 27001 cuando:

- Pretenden certificar conforme a las normas internacionales

- No tienen implantado un SGSI

- Buscan evaluar y mitigar los riesgos para la seguridad en la organización

- Debe cumplir los requisitos legales, empresariales o reglamentarios

Una vez que una organización identifica qué controles se van a implantar,

ISO 27002

como orientación sobre el funcionamiento de cada control.

Cómo la Interfacing puede ayudar a aliviar la carga de la

ISO/IEC 27001

Documentación

Con la creciente complejidad de la gestión de los requisitos de la serie ISO 27000, organizar la información en una ubicación central es cada vez más importante. Cuando un auditor acuda a las instalaciones, evaluará la supervisión que hace la dirección de sus proveedores de servicios externos, así como los propios controles de la empresa. La mayor parte de este descuido gira principalmente en torno a la documentación y a la capacidad de revisarla. Demostrar esto a un auditor significa proporcionarle un sistema de gestión de registros que pueda recurrir a la precisión y rapidez de acceso al quién, cuándo y cómo de los objetivos de las operaciones de la organización.

La solución de plataforma digital Enterprise Process Center® de Interfacing mantiene una biblioteca completa de:

- Procesos

- Procedimientos

- Funciones y responsabilidades

- Riesgos

- Todos los requisitos

- Políticas internas

- Indicadores alineados (KPI)

- Indicadores controlados (Seguimiento)

Todo lo anterior dentro de un Sistema Integrado de Gestión (SIG) centralizado, que permite a tu organización acelerar la certificación y simplificar la creación, comunicación (nuevos y cambios) y actualización de los controles de seguridad de la información, los procesos y la documentación asociada/relacionada.

Además, el SGI de Interfacing también ofrece un Sistema de Gestión de la Calidad para automatizar la formación de tus distintos controles y auditorías (gestión de elementos de acción/CAPA), así como para gestionar toda tu documentación, archivos, procesos, procedimientos, funciones, riesgos y controles.

Ofrecemos toda una biblioteca de contenidos para poner en marcha tu programa o utilizarla como biblioteca de referencia para los controles operativos utilizados para validar la madurez de tu documentación ISO 27001 actual.

¿Por qué elegir Interfacing?

Con más de dos décadas de experiencia en software de IA, Calidad, Procesos y Cumplimiento, Interfacing sigue siendo líder en el sector. Hasta la fecha, ha prestado servicio a más de 500 empresas de talla mundial y consultoras de gestión de todas las industrias y sectores. Seguimos ofreciendo soluciones digitales, en la nube y de IA que permiten a las organizaciones mejorar, controlar y agilizar sus procesos, al tiempo que alivian la carga de los programas de cumplimiento normativo y gestión de la calidad.

Para obtener más información o hablar sobre cómo Interfacing puede ayudar a su organización, rellene el siguiente formulario.

Documentación: Impulsando la Transformación, Gobernanza y Control

• Obtenga información integral en tiempo real sobre sus operaciones.

• Mejore la gobernanza, eficiencia y cumplimiento.

• Garantice la alineación fluida con los estándares regulatorios.

eQMS: Automatización de flujos de trabajo y reportes de calidad y cumplimiento

• Simplifique la gestión de calidad con flujos de trabajo automatizados y monitoreo..

• Optimice CAPA, auditorías de proveedores, capacitaciones y flujos relacionados..

• Transforme la documentación en información procesable para Calidad 4.0.

.

Desarrollo rápido de aplicaciones low-code: Acelerando la transformación digital

• Cree aplicaciones personalizadas y escalables de forma ágil.

• Reduzca el tiempo y costo de desarrollo.

• Adáptese rápidamente y manténgase ágil frente a las necesidades cambiantes de clientes y negocios.

¡IA para transformar su negocio!

Las herramientas impulsadas por IA están diseñadas para optimizar operaciones, mejorar el cumplimiento y fomentar el crecimiento sostenible. Descubra cómo la IA puede:

• Responder a las consultas de los empleados.

• Transformar videos en procesos.

• Formular recomendaciones sobre el impacto de la regulación y la mejora de los procesos

• Generar formularios electrónicos, procesos, riesgos, regulaciones, KPIs y mucho más.

• Desglosar estándares regulatorios en requisitos desagregados.