- Gestion des processus d'entreprise (BPM)Système de gestion des documents (SGD)Système électronique de gestion de la qualité (QMS)Risque, gouvernance et conformité (GRC)Développement rapide d'applications à faible code (LC)Gestion de la continuité des activités (BCM)Architecture d'entreprise (EA)Gestion des processus d'entreprise (BPM)

- Vue d’ensemble de la gestion des processus d’entreprise

- Analyse, génération, amélioration et exploration des processus par l’intelligence artificielle

- Cartographie / modélisation des processus

- Analyse et amélioration des processus

- Simulation des processus

- Exploration de processus/process mining

- Collaboration et gouvernance

- Migration et intégration des données

- Application hors-ligne d’Interfacing

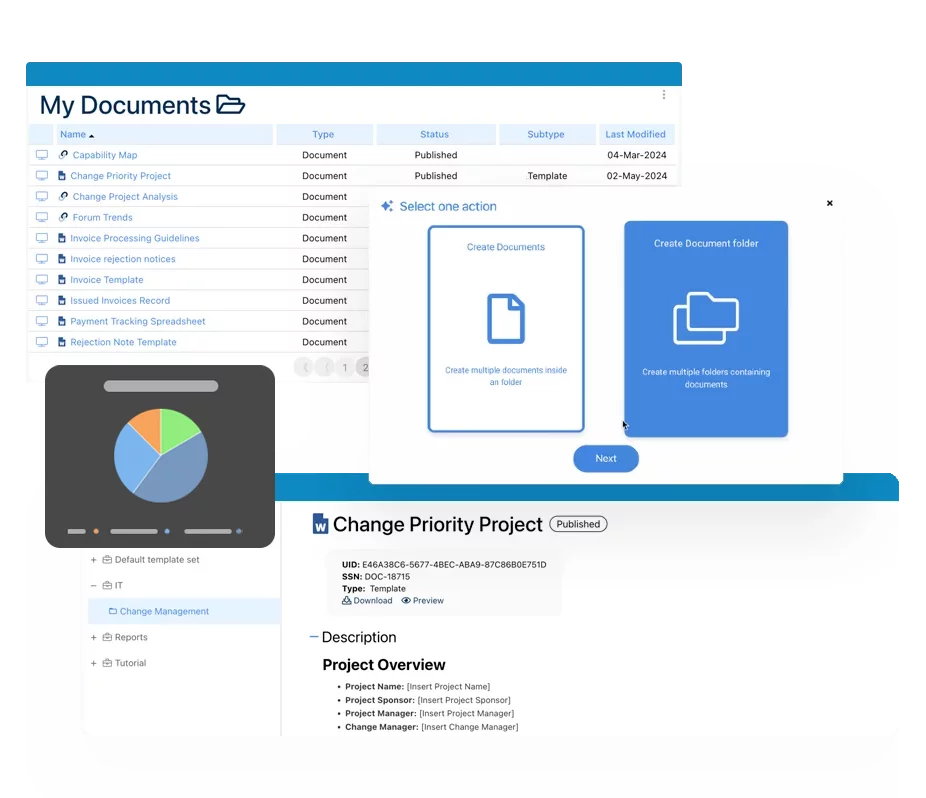

Système de gestion des documents (SGD)

Système de gestion des documents (SGD)- Vue d’ensemble du contrôle des documents

- Création et amélioration du contenu avec l’intelligence artificielle

- Gestion des politiques et procédures (SOP)

- Parseur d’extraction de contenu de documents

- Collaboration et gouvernance

- Migration et intégration des données

- Application hors-ligne d’Interfacing

Système électronique de gestion de la qualité (QMS)

Système électronique de gestion de la qualité (QMS)- Vue d’ensemble du système de gestion de la qualité

- Contrôle des documents et gestion des archives

- Gestion de l’audit et de l’accréditation

- Action corrective et préventive

- Événement de qualité (Non-conformité/plaintes/conformité)

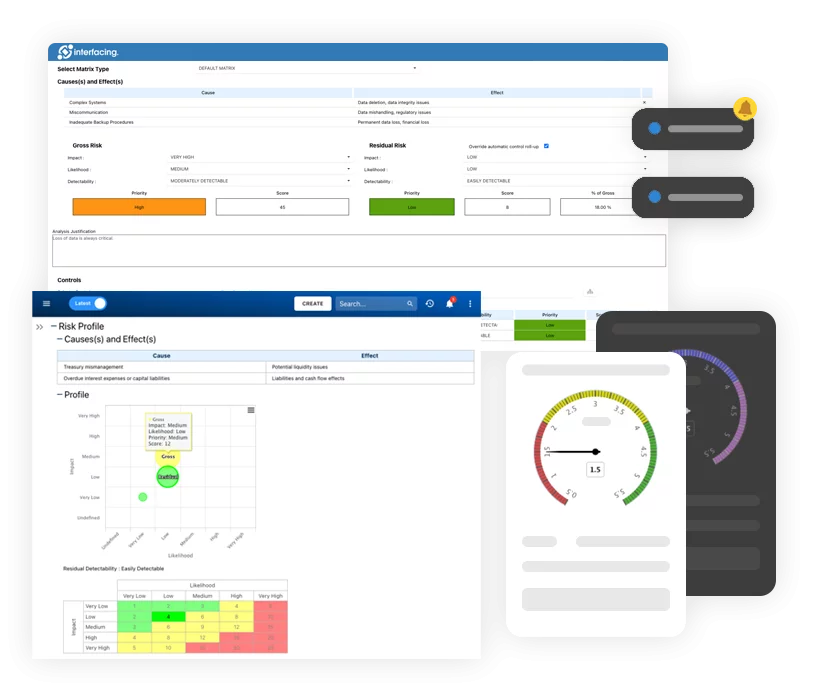

- Gestion des risques

- Gestion des incidents

- Santé et sécurité environnementales

- Gestion des produits et des fournisseurs (SCAR)

- Gestion de la formation

- Gestion du contrôle

- Gestion des actions

- Examen de la gestion

- AMDE

- Pharmacovigilance

- Migration et intégration des données

Risque, gouvernance et conformité (GRC)

Risque, gouvernance et conformité (GRC)- Vue d’ensemble de la gestion des risques, de la gouvernance et de la conformité

- Gestion des risques et des contrôles

- Collaboration et gouvernance

- Migration et intégration des données

- Application hors-ligne d’Interfacing

Développement rapide d'applications à faible code (LC)

Développement rapide d'applications à faible code (LC)- Vue d’ensemble de la plateforme d’automatisation à faible code

- Conception de formulaires électroniques (eFORMS)

- Concepteur d’entité de table de base de données

- Concepteur de l’intégration des systèmes

- Conception et gestion des tâches

- Règles, gardes et actions personnalisées

- Services de messagerie textuelle et vocale

- BAM (Business Activity Monitoring)

- Conception d’un tableau de bord personnalisé

- Migration et intégration de données

Gestion de la continuité des activités (BCM)

Gestion de la continuité des activités (BCM)- Vue d’ensemble de la gestion de la continuité des activités

- Analyse d’impact sur les affaires

- Simulation de reprise après sinistre

- Gestion des actions

- Gestion des notifications de masse

- Gestion des actifs

- Migration et intégration des données

Architecture d'entreprise (EA)

Architecture d'entreprise (EA) - Les industriesConformité réglementaireCas d'utilisationCentre d'apprentissageCadre et pratiquesLes industries

- Santé

- Technologies médicales

- Pharmaceutique

- Aérospace et Défense

- Aériennes et Aviation

- Médias et Télécommunications

- Gouvernemental et Militaire

- Technologie

- Énergie

- Opérations logistiques et portuaires

- Banque et marchés de capitaux

- Commerce de détail et consommation

- Services de Consultation

- Éducation

- Ingénierie et construction

- Fabrication

- Services Financiers

- Assurance

- Produits Chimiques

Conformité réglementaireCas d'utilisationCentre d'apprentissageCadre et pratiques - À propos de nousSuccès clientProgramme de partenariatÀ propos de nousSuccès clientProgramme de partenariat

Comparaison – ISO 27001 vs. ISO 27002

Résumé

- Vous ne pouvez obtenir la certification que sur la norme ISO 27001

- L’ISO 27002 soutient l’ISO 27001 en tant qu’outil de référence et d’orientation.

- La norme ISO 27002 fournit des détails granulaires sur la description et la mise en œuvre des contrôles mentionnés dans la norme ISO 27001.

Si votre monde implique la sécurité de l’information dans quelque contexte que ce soit, vous avez très probablement rencontré la norme ISO 27001:2013. Il s’agit de la norme internationale décrivant les meilleures pratiques pour un SGSI (système de gestion de la sécurité de l’information).

Vous n’êtes peut-être pas aussi familier avec une norme supplémentaire de la famille ISO 27000, connue sous le nom d’ISO 27002:2022. Cette norme actualisée fournit des conseils sur la mise en œuvre des contrôles de sécurité énumérés à l’annexe A de la norme ISO 27001.

Il est important de noter que si la norme ISO 27001 reste la plus populaire, et bien sûr celle pour laquelle les organisations se certifient, aucune des deux ne doit être considérée indépendamment l’une de l’autre.

Qu’est-ce que l’ISO 27001 ?

Le cadre central de la série ISO 27000 est l’ISO 27001. Il s’agit d’une série de documents détaillant les différentes parties de la gestion de la sécurité de l’information. Cette norme est la référence pour la mise en œuvre du SMSI. Cette documentation est essentiellement une vue d’ensemble de tout ce que vous devez faire pour respecter les normes de conformité.

ISO 27001 est particulièrement utile au début d’un projet. Il constitue également une excellente ressource pour les organisations qui recherchent des conseils généraux sans avoir encore défini une mise en œuvre à grande échelle.

Les conditions requises sont les suivantes :

- Constitution d’une équipe de projet et lancement du projet

- Réalisation d’une analyse des écarts

- Définir le champ d’application du SMSI

- Lancer un processus d’élaboration de politiques de haut niveau

- Réalisation d’une évaluation des risques

- Sélectionner et appliquer des contrôles

- Initier la documentation sur les risques

- Compléter la formation de sensibilisation du personnel

- Compléter l’évaluation et l’examen d’un audit interne et également

- Optez pour un audit de certification

Un aperçu de la norme ISO 27002

Comme indiqué ci-dessus, la norme ISO 27002 est une norme complémentaire à la norme ISO 27001. Il met l’accent sur les contrôles de la sécurité de l’information et sur la manière dont les organisations peuvent choisir de les mettre en œuvre.

Ces contrôles figurent à l’annexe A de la norme ISO 27001. Il s’agit de la référence à laquelle la plupart des experts en sécurité de l’information se réfèrent lorsque le sujet des contrôles de sécurité est abordé. Il est important de noter que si les grandes lignes de chaque contrôle figurant à l’annexe A ne comportent que quelques phrases, la norme ISO 27002 fait référence à chaque contrôle sur une page en moyenne.

En effet, la norme ISO 27002 doit expliquer comment fonctionne chaque contrôle, quel est l’objectif de ce contrôle et comment ce contrôle particulier peut être mis en œuvre.

Ces contrôles sont regroupés dans la norme ISO 27002 en quatre domaines :

- Contrôles organisationnels (clause 5)

- Contrôle des personnes (article 6)

- Contrôles physiques (clause 7)

- Contrôles technologiques (article 8)

En outre, deux annexes sont référencées :

- Annexe A – Utilisation des attributs

- Annexe B – Correspondance avec la norme ISO/IEC 27002:2013

L’impact ultime de la norme ISO 27002 réside dans sa contribution à la stabilité du SMSI d’une organisation. Une différence essentielle réside dans le fait que la norme ISO 27002 n’est pas destinée à faire la distinction entre les contrôles applicables utilisés ou non au sein d’une organisation. La norme ISO 27002 doit être utilisée comme référence pour la sélection des contrôles de sécurité plutôt que comme processus de certification.

Comparaison des normes ISO 27001 et ISO 27002

Il existe trois différences notables entre les normes ISO 27001 et ISO 27002 :

Détail

La norme ISO 27001 ne fournit qu’un aperçu de chaque aspect du SMSI. Vous trouverez des conseils spécifiques dans des normes supplémentaires. La norme ISO 27002 est l’une des normes supplémentaires. Vous trouverez un exemple ci-dessous.

De l’ISO 27001

A.6.2.1 Politique relative aux dispositifs mobiles dans la norme ISO 27001:2013

Contrôle

Une politique et des mesures de sécurité complémentaires doivent être adoptées pour gérer les risques liés à l’utilisation des appareils mobiles.

De la norme ISO 27002

A.6.2.1 Politique relative aux dispositifs mobiles dans la norme ISO 27001:2013

Contrôle

Une politique et des mesures de sécurité complémentaires doivent être adoptées pour gérer les risques liés à l’utilisation des appareils mobiles.

Conseils de mise en œuvre

Lors de l’utilisation d’appareils mobiles, il convient de veiller tout particulièrement à ce que les informations professionnelles ne soient pas compromises. La politique relative aux appareils mobiles doit tenir compte des risques liés à l’utilisation d’appareils mobiles dans des environnements non protégés.

La politique relative aux appareils mobiles doit prendre en compte les éléments suivants

- l’enregistrement des appareils mobiles ;

- les exigences en matière de protection physique ;

- restriction pour l’installation de logiciels ;

- les exigences relatives aux versions des logiciels des appareils mobiles et à l’application des correctifs ;

- restriction de la connexion aux services d’information ;

- les contrôles d’accès ;

- les techniques cryptographiques ;

- h) la protection contre les logiciels malveillants ;

- la désactivation, l’effacement ou le verrouillage à distance ;

- les sauvegardes ;

- l’utilisation de services et d’applications web.

Il convient d’être prudent lors de l’utilisation d’appareils mobiles dans des lieux publics, des salles de réunion et d’autres zones non protégées. Une protection doit être mise en place pour éviter l’accès non autorisé ou la divulgation des informations stockées et traitées par ces dispositifs, par exemple en utilisant des techniques cryptographiques et en imposant l’utilisation d’informations d’authentification secrètes.

Les appareils mobiles doivent également être protégés physiquement contre le vol, en particulier lorsqu’ils sont laissés, par exemple, dans des voitures ou d’autres moyens de transport, dans des chambres d’hôtel, des centres de conférence et des lieux de réunion. Une procédure spécifique tenant compte des exigences légales, des exigences en matière d’assurance et des autres exigences de sécurité de l’organisation doit être établie pour les cas de vol ou de perte de dispositifs mobiles. Les appareils contenant des informations professionnelles importantes, sensibles ou critiques ne doivent pas être laissés sans surveillance et, dans la mesure du possible, doivent être physiquement verrouillés ou des serrures spéciales doivent être utilisées pour sécuriser les appareils.

Une formation doit être organisée pour le personnel utilisant des appareils mobiles afin de le sensibiliser aux risques supplémentaires résultant de ce mode de travail et aux contrôles à mettre en œuvre.

Lorsque la politique relative aux appareils mobiles autorise l’utilisation d’appareils mobiles privés, la politique et les mesures de sécurité correspondantes doivent également être prises en compte :

- la séparation de l’utilisation privée et professionnelle des appareils, y compris l’utilisation d’un logiciel permettant cette séparation et la protection des données professionnelles sur un appareil privé ;

- ne donner accès aux informations professionnelles qu’après que les utilisateurs ont signé un contrat d’utilisateur final reconnaissant leurs obligations (protection physique, mise à jour des logiciels, etc.), renonçant à la propriété des données professionnelles, autorisant l’effacement à distance des données par l’organisation en cas de vol ou de perte de l’appareil ou lorsqu’ils ne sont plus autorisés à utiliser le service. Cette politique doit tenir compte de la législation sur la protection de la vie privée.

Certification

Vous ne pouvez certifier que l’ISO 27001 et non l’ISO 27002. En effet, ISO 27001 est la norme de gestion qui fournit une liste complète des exigences de conformité. La norme ISO 27002, en tant que norme complémentaire, ne traite que d’un aspect spécifique d’un SMSI.

Applicabilité

Lors de la mise en œuvre d’un SGSI, il est important de comprendre que tous les contrôles de sécurité ne seront pas appliqués à votre organisation.

Cela est clairement mentionné dans la norme ISO 27001, qui précise que les organisations doivent procéder à une évaluation des risques afin d’identifier les menaces pour la sécurité de l’information et de les classer par ordre de priorité.

La norme ISO 27002 ne mentionne pas cette partie, de sorte que si vous deviez utiliser uniquement cette norme, il serait extrêmement difficile de déterminer les contrôles qu’une organisation devrait adopter.

Quand chaque norme peut-elle être utilisée ?

Bien que les normes ISO 27001 et ISO 27002 fassent partie de la même série d’ISO, elles ont des fonctions différentes qui sont très utiles, bien que dans des circonstances différentes.

La norme ISO 27001 est le point de départ idéal pour une organisation lorsqu’elle planifie un cadre de SMSI. Son objectif premier est d’assurer la sécurité de l’infrastructure de sécurité de l’information. L’objectif secondaire est d’obtenir une certification.

Les organisations devraient utiliser ISO 27001 lorsqu’elles :

- Certification selon les normes internationales

- Ne dispose pas d’un SMSI

- cherchent à évaluer et à atténuer les risques pour la sécurité au sein de l’organisation

- Doit se conformer à des exigences légales, commerciales ou réglementaires.

Une fois qu’une organisation a identifié les contrôles à mettre en œuvre,

ISO 27002

peut servir de référence pour expliquer le fonctionnement de chaque contrôle.

Comment Interfacing peut aider à alléger le fardeau de l’ISO/IEC 27001

ISO/IEC 27001

La documentation

Avec la complexité croissante de la gestion des exigences de la série ISO 27000, l’organisation de l’information dans un endroit central devient de plus en plus importante. Lorsqu’un auditeur se rend sur un site, il évalue la surveillance exercée par la direction sur les prestataires de services tiers ainsi que les contrôles effectués par l’entreprise elle-même. La majeure partie de cette surveillance porte principalement sur la documentation et la capacité à la réviser. Pour prouver cela à un auditeur, il faut lui fournir un système de gestion des documents qui puisse s’appuyer sur la précision et la rapidité d’accès au qui, quand et comment des objectifs opérationnels de l’organisation.

La solution de plateforme numérique Enterprise Process Center® d’Interfacing dispose d’une bibliothèque complète de.. :

- Processus

- Procédures

- Rôles et responsabilités

- Risques

- Toutes les exigences

- Politiques internes

- Indicateurs alignés (KPI)

- Indicateurs contrôlés (suivi)

Tout cela au sein d’un système de gestion intégré (IMS) centralisé, permettant à votre organisation d’accélérer la certification et de simplifier la création, la communication (nouveaux et changements) et la mise à jour des contrôles de sécurité de l’information, des processus et de la documentation associée/relative.

En outre, l’IMS d’Interfacing offre également un système de gestion de la qualité pour automatiser la formation de vos différents contrôles et audits (gestion des points d’action/CAPA) ainsi que pour gérer l’ensemble de votre documentation, de vos fichiers, de vos processus, de vos procédures, de vos rôles, de vos risques et de vos contrôles.

Nous offrons une bibliothèque complète de contenu pour démarrer votre programme ou pour l’utiliser comme bibliothèque de référence pour les contrôles opérationnels utilisés pour valider la maturité de votre documentation ISO 27001 actuelle.

Pourquoi choisir Interfacing?

Avec plus de deux décennies de logiciels d'IA, de qualité, de processus et de conformité, Interfacing continue d'être un leader dans l'industrie. À ce jour, nous avons servi plus de 500+ entreprises de classe mondiale et des sociétés de conseil en gestion de toutes les industries et de tous les secteurs. Nous continuons à fournir des solutions numériques, cloud et IA qui permettent aux organisations d'améliorer, de contrôler et de moderniser leurs processus tout en allégeant le fardeau de la conformité réglementaire et des programmes de gestion de la qualité.

Pour en savoir plus ou discuter de la manière dont Interfacing peut aider votre organisation, veuillez remplir le formulaire ci-dessous.

Documentation : Piloter la transformation, la gouvernance et le contrôle

• Obtenez des informations complètes et en temps réel sur vos opérations.

• Améliorez la gouvernance, l'efficacité et la conformité.

• Assurez une conformité fluide avec les normes réglementaires.

eQMS : Automatiser les workflows de qualité et de conformité & rapports

• Simplifiez la gestion de la qualité avec des workflows automatisés et une traçabilité continue.

• Standardisez la gestion des CAPA, des audits fournisseurs, de la formation et des workflows associés.

• Transformez la documentation en informations exploitables pour la Qualité 4.0.

Développement rapide d'applications low-code : Accélérer la transformation numérique

• Créez rapidement des applications personnalisées et évolutives.

• Réduisez le temps et les coûts de développement.

• Adaptez-vous rapidement pour répondre aux besoins évolutifs des clients et de votre entreprise.

L’IA pour transformer votre entreprise !

Conçus pour optimiser les opérations, l'efficacité et renforcer la conformité. Découvrez nos solutions alimentés par l’IA :

• Répondre aux questions des employés.

• Transformer des vidéos en processus.

• Recommander des améliorations de processus et des impacts réglementaires.

• Générer des formulaire, processus, risques, réglementations, KPIs, et bien plus.

• Fragmenter les normes réglementaires