- Geschäftsprozessmanagement (BPM)Dokumenten-Management-System (DMS)Elektronisches Qualitätsmanagementsystem (QMS)Risk, Governance & Compliance (GRC)Schnelle Anwendungsentwicklung mit wenig Code (LC)Betriebliches Kontinuitätsmanagement (BCM)Unternehmensarchitektur (EA)Geschäftsprozessmanagement (BPM)

- Geschäftsprozessmanagement Übersicht

- AI Prozess-Parsing, -Generierung, -Analyse & -Verbesserung

- Prozess-Mapping / Modellierung

- Prozess-Analyse und Verbesserung

- Prozess-Simulation

- Prozess-Mining

- Zusammenarbeit & Governance

- Data Migration und Integration

- Anbindung der Offline-App

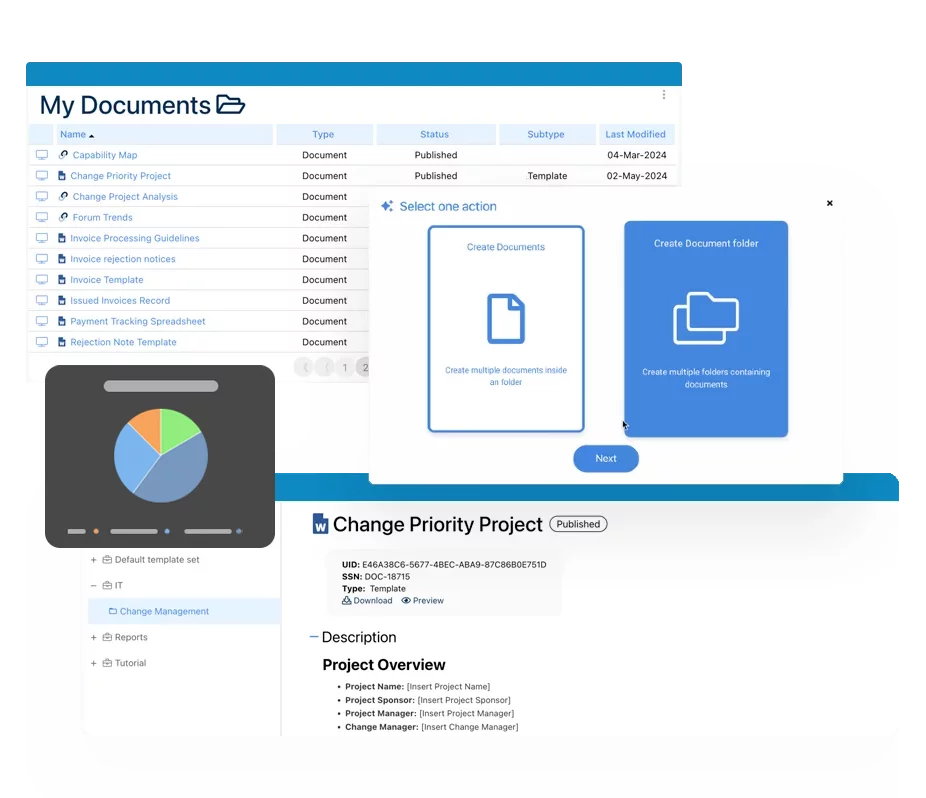

Dokumenten-Management-System (DMS)

Dokumenten-Management-System (DMS)- Dokumentenlenkung Übersicht

- KI-Inhaltserstellung und -verbesserung

- Verwaltung von Richtlinien und Verfahren (SOP)

- Zusammenarbeit & Governance

- Data Migration und Integration

- Anbindung der Offline-App

Elektronisches Qualitätsmanagementsystem (QMS)

Elektronisches Qualitätsmanagementsystem (QMS)- Überblick über das Qualitätsmanagementsystem

- Dokumente Control & Aufzeichnungen Mgmt

- Audit & Akkreditierung Mgmt

- Korrektur- und Präventivmaßnahmen

- Qualitätsereignis (nicht konform/konform), beschwerde, konformität

- Risikomanagement

- Management von Vorfällen

- Umwelt, Gesundheit und Sicherheit

- Produkt- und Lieferantenmanagement (SCAR)

- Ausbildung Management

- Control Management

- Aktionspunkte Management

- Management Review

- FMEA

- Pharmakovigilanz

- Data Migration und Integration

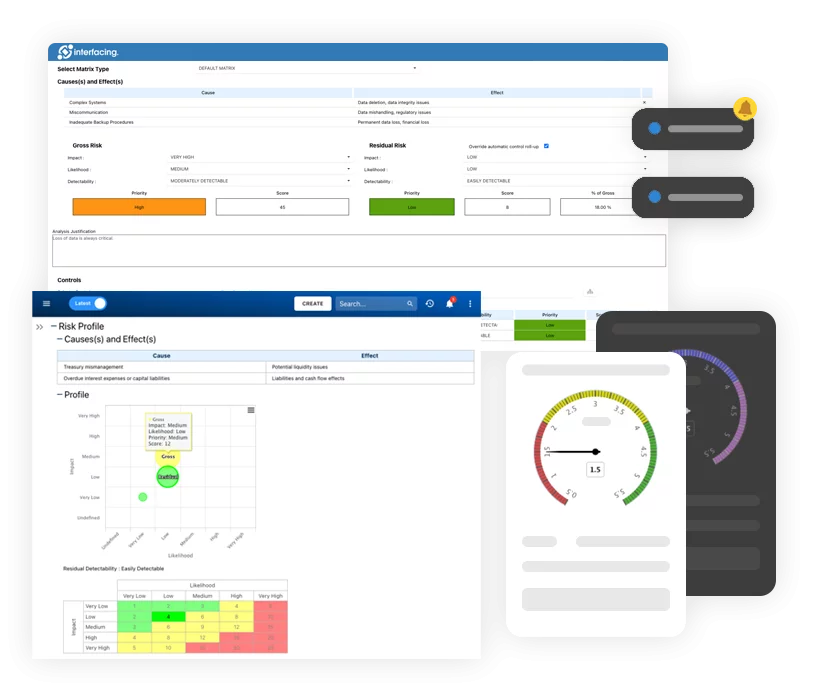

Risk, Governance & Compliance (GRC)

Risk, Governance & Compliance (GRC)- Überblick zu Risiko, Governance & Compliance

- Risikomanagement und Kontrolle

- Einhaltung gesetzlicher Vorschriften

- Zusammenarbeit & Governance

- Data Migration und Integration

- Anbindung der Offline-App

Schnelle Anwendungsentwicklung mit wenig Code (LC)

Schnelle Anwendungsentwicklung mit wenig Code (LC)- Low-Code-Automatisierungsplattform Übersicht

- Gestaltung elektronischer Webformulare (eFORMS)

- Low-Code-Automatisierungsplattform Übersicht

- Datenbank Tabelle Entity Designer

- Konzeption und Management von Aufgaben

- Entwurf und Verwaltung von BPMS-Anwendungen

- Integration mit externen Ressourcen und Anwendungen

- Definieren & Verwalten von Regeln/ Kontrollen/ Aktionen

- Elektronische Dienstleistungen

- Benutzer Startseite

- BAM (Business Activity Monitoring)

- Benutzerdefiniertes Dashboard-Design

- Data Migration und Integration

Betriebliches Kontinuitätsmanagement (BCM)

Betriebliches Kontinuitätsmanagement (BCM)- BCM-Übersicht

- Analyse der geschäftlichen Auswirkungen

- Katastrophenschutz-Simulation

- Verwaltung der Handlungspunkte

- Verwaltung von Massenbenachrichtigungen

- Vermögensverwaltung

- Data Migration und Integration

Unternehmensarchitektur (EA)

Unternehmensarchitektur (EA) Beratungsdienste

Interfacing ist hier, um Sie bei allen Transformationsinitiativen zu begleiten.

- Einhaltung gesetzlicher VorschriftenAnwendungsfälleLernzentrumRahmen & PraktikenEinhaltung gesetzlicher VorschriftenAnwendungsfälle

- Qualitätsmanagement-System (QMS)

- Digitale Transformation

- Kontinuierliche Verbesserung

- Governance, Risiko & Compliance

- Wissensmanagement

- Systemimplementierung (ERP, CRM…)

Lernzentrum

Lernzentrum- Gemeinschaftsportal

- Webinare

- Videos

- Was ist BPM?

- BPMN 2.0-Symbolik

- Prozess-Mapping vs. Modellierung

- Glossar

Rahmen & Praktiken

Rahmen & Praktiken - Über unsKundenerfolgPartnerÜber unsKundenerfolgPartner

Der Vergleich – ISO 27001 vs. ISO 27002

Zusammenfassung

- Sie können nur eine Zertifizierung nach ISO 27001 erhalten

- ISO 27002 unterstützt ISO 27001 als Referenz/Leitfaden.

- ISO 27002 bietet detaillierte Beschreibungen und Implementierungen für die in ISO 27001 genannten Kontrollen.

Wenn Ihre Welt in irgendeinem Zusammenhang mit Informationssicherheit zu tun hat, sind Sie höchstwahrscheinlich schon mit ISO 27001:2013 in Berührung gekommen. Dies ist der internationale Standard, der die besten Praktiken für ein ISMS (Informationssicherheitsmanagementsystem) beschreibt.

Eine weitere Norm der ISO 27000-Familie, die ISO 27002:2022, ist Ihnen vielleicht noch nicht so bekannt. Dieser aktualisierte Standard bietet Ratschläge zur Umsetzung der in Anhang A der ISO 27001 aufgeführten Sicherheitskontrollen.

Es ist wichtig zu beachten, dass ISO 27001 zwar der populärere Standard ist und natürlich derjenige, nach dem sich Unternehmen zertifizieren lassen, aber keiner der beiden Standards sollte isoliert voneinander betrachtet werden.

Was ist ISO 27001

Der zentrale Rahmen der ISO 27000-Serie ist ISO 27001. Dies ist eine Reihe von Dokumenten, die verschiedene Teile des Informationssicherheitsmanagements beschreiben. Dieser Standard ist die Ressource für die geforderte Umsetzung des ISMS. Im Wesentlichen ist diese Dokumentation ein Überblick über alles, was Sie tun müssen, um die Compliance-Standards zu erfüllen.

ISO 27001 ist besonders nützlich, wenn Sie ein Projekt beginnen. Er ist auch eine hervorragende Ressource, wenn ein Unternehmen allgemeine Ratschläge sucht, ohne bereits eine umfassende Implementierung definiert zu haben.

Die Erfüllung der Anforderungen beinhaltet:

- Zusammenstellung eines Projektteams und Beginn des Projekts

- Eine GAP-Analyse durchführen lassen

- Ausarbeitung des ISMS

- Beginn eines hochrangigen politischen Entwicklungsprozesses

- Fertigstellung einer Risikobewertung

- Auswahl und Anwendung von Kontrollen

- Risikodokumentation einleiten

- Vollständige Schulung des Personals

- Vervollständigen Sie die Bewertung und Überprüfung eines internen Audits und auch

- Entscheiden Sie sich für ein Zertifizierungsaudit

Ein Blick auf ISO 27002

Wie bereits erwähnt, ist ISO 27002 eine ergänzende Norm zu ISO27001. Es konzentriert sich auf die Kontrollen für die Informationssicherheit und darauf, wie Organisationen diese implementieren können.

Diese Kontrollen finden Sie in Anhang A der ISO 27001. Dies ist die Referenz, auf die sich die meisten Experten für Informationssicherheit beziehen, wenn es um das Thema Sicherheitskontrollen geht. Es ist wichtig zu wissen, dass der Abriss jeder Kontrolle in Anhang A nur ein paar Sätze umfasst, während die ISO 27002 auf jede Kontrolle mit durchschnittlich einer Seite verweist.

Das liegt ganz einfach daran, dass der ISO 27002-Standard erklären muss, wie jede Kontrolle funktioniert, was das Ziel dieser Kontrolle ist und wie diese spezielle Kontrolle umgesetzt werden kann.

Diese Kontrollen sind in ISO 27002 in vier Bereiche unterteilt:

- Organisatorische Kontrollen (Abschnitt 5)

- Personenkontrollen (Klausel 6)

- Physische Kontrollen (Klausel 7)

- Technologische Kontrollen (Klausel 8)

Zusätzlich gibt es 2 Anhänge, auf die verwiesen wird:

- Anhang A – Verwendung von Attributen

- Anhang B – Korrespondenz mit ISO/IEC 27002:2013

Die endgültige Wirkung von ISO 27002 liegt in seinem Beitrag zur Stabilität des ISMS einer Organisation. Ein wesentlicher Unterschied besteht darin, dass ISO 27002 nicht zwischen anwendbaren Kontrollen, die innerhalb einer Organisation verwendet werden oder nicht, unterscheiden soll. ISO 27002 soll als Referenz für die Auswahl von Sicherheitskontrollen dienen und nicht als Zertifizierungsprozess.

Vergleich zwischen ISO 27001 und ISO 27002

Es gibt drei bemerkenswerte Unterschiede zwischen ISO 27001 und ISO 27002:

Detail

ISO 27001 gibt nur einen Überblick über die einzelnen Aspekte des ISMS. Spezifische Ratschläge finden Sie in zusätzlichen Standards. ISO 27002 ist einer der zusätzlichen Standards. Ein Beispiel finden Sie unten.

Von ISO 27001

A.6.2.1 Richtlinie für mobile Geräte in ISO 27001:2013

Kontrolle

Sie sollten eine Politik und unterstützende Sicherheitsmaßnahmen ergreifen, um die durch die Nutzung mobiler Geräte entstehenden Risiken zu bewältigen.

Aus ISO 27002

A.6.2.1 Richtlinie für mobile Geräte in ISO 27001:2013

Kontrolle

Sie sollten eine Politik und unterstützende Sicherheitsmaßnahmen ergreifen, um die durch die Nutzung mobiler Geräte entstehenden Risiken zu bewältigen.

Anleitung zur Implementierung

Bei der Verwendung mobiler Geräte sollte besonders darauf geachtet werden, dass Geschäftsinformationen nicht gefährdet werden. Die Richtlinie für mobile Geräte sollte die Risiken der Arbeit mit mobilen Geräten in ungeschützten Umgebungen berücksichtigen.

Die Richtlinie für mobile Geräte sollte Folgendes berücksichtigen:

- Registrierung von mobilen Geräten;

- Anforderungen an den physischen Schutz;

- Einschränkung für die Installation von Software;

- Anforderungen für Softwareversionen für mobile Geräte und für die Anwendung von Patches;

- Einschränkung der Verbindung zu Informationsdiensten;

- Zugangskontrollen;

- kryptographische Techniken;

- Schutz vor Malware;

- Ferndeaktivierung, -löschung oder -sperrung;

- Backups;

- Nutzung von Webdiensten und Webanwendungen.

Seien Sie vorsichtig, wenn Sie mobile Geräte an öffentlichen Orten, in Besprechungsräumen und anderen ungeschützten Bereichen verwenden. Es sollte ein Schutz vorhanden sein, der den unbefugten Zugriff auf die von diesen Geräten gespeicherten und verarbeiteten Informationen oder deren Offenlegung verhindert, z. B. durch den Einsatz kryptografischer Techniken und die Verwendung geheimer Authentifizierungsinformationen.

Mobile Geräte sollten auch physisch vor Diebstahl geschützt werden, insbesondere wenn sie z.B. in Autos und anderen Transportmitteln, Hotelzimmern, Konferenzzentren und Versammlungsorten zurückgelassen werden. Für den Fall des Diebstahls oder Verlusts mobiler Geräte sollte ein spezielles Verfahren festgelegt werden, das die rechtlichen, versicherungstechnischen und sonstigen Sicherheitsanforderungen der Organisation berücksichtigt. Geräte mit wichtigen, sensiblen oder kritischen Geschäftsinformationen sollten nicht unbeaufsichtigt gelassen werden und, wenn möglich, physisch weggeschlossen werden, oder es sollten spezielle Schlösser zur Sicherung der Geräte verwendet werden.

Das Personal, das mobile Geräte verwendet, sollte geschult werden, um es für die zusätzlichen Risiken zu sensibilisieren, die sich aus dieser Arbeitsweise ergeben, sowie für die Kontrollen, die durchgeführt werden sollten.

Wenn die Richtlinie für mobile Geräte die Nutzung privater mobiler Geräte erlaubt, sollten die Richtlinie und die damit verbundenen Sicherheitsmaßnahmen ebenfalls berücksichtigt werden:

- Trennung von privater und geschäftlicher Nutzung der Geräte, einschließlich der Verwendung von Software zur Unterstützung dieser Trennung und zum Schutz geschäftlicher Daten auf einem privaten Gerät;

- Zugriff auf Geschäftsdaten nur dann, wenn die Benutzer eine Endbenutzer-Vereinbarung unterzeichnet haben, in der sie ihre Pflichten anerkennen (physischer Schutz, Software-Updates usw.), auf das Eigentum an den Geschäftsdaten verzichten und die Fernlöschung der Daten durch die Organisation im Falle eines Diebstahls oder Verlusts des Geräts oder wenn sie nicht mehr berechtigt sind, den Dienst zu nutzen, erlauben. Diese Politik muss die Datenschutzgesetze berücksichtigen.

Zertifizierung

Sie können sich nur nach ISO 27001 und nicht nach ISO 27002 zertifizieren lassen. Der Grund dafür ist, dass ISO 27001 die Managementnorm ist, die eine vollständige Liste von Compliance-Anforderungen enthält. ISO 27002, als ergänzende Norm, behandelt nur einen spezifischen Aspekt eines ISMS.

Anwendbarkeit

Bei der Implementierung eines ISMS ist es wichtig zu verstehen, dass nicht alle Sicherheitskontrollen auf Ihr Unternehmen angewandt werden können.

Dies wird in ISO 27001 deutlich erwähnt, wo es heißt, dass Organisationen eine Risikobewertung durchführen müssen, um Bedrohungen der Informationssicherheit zu identifizieren und dann zu priorisieren.

ISO 27002 erwähnt diesen Teil nicht. Wenn Sie also nur diesen Standard verwenden würden, wäre es äußerst schwierig herauszufinden, welche Kontrollen eine Organisation einführen müsste.

Wann kann jeder Standard verwendet werden?

ISO 27001 und ISO 27002 gehören zwar zur gleichen ISO-Reihe, haben aber unterschiedliche Funktionen, die unter verschiedenen Umständen sehr hilfreich sind.

ISO 27001 ist der ideale Ausgangspunkt für eine Organisation, wenn sie ein ISMS-Rahmenwerk plant. Sein Hauptziel ist es, die Sicherheit der Informationssicherheitsinfrastruktur zu gewährleisten. Das sekundäre Ziel ist es, eine Zertifizierung zu erhalten.

Organisationen sollten ISO 27001 verwenden, wenn sie:

- Beabsichtigen Sie, sich nach internationalen Standards zertifizieren zu lassen

- Sie haben kein ISMS implementiert

- Risiken für die Sicherheit im Unternehmen einschätzen und abmildern wollen

- Muss gesetzliche, geschäftliche oder regulatorische Anforderungen erfüllen

Sobald eine Organisation festlegt, welche Kontrollen implementiert werden sollen,

ISO 27002

als Leitfaden für die Durchführung der einzelnen Kontrollen herangezogen werden.

Wie Interfacing helfen kann, die Belastung durch

ISO/IEC 27001

Dokumentation

Mit der wachsenden Komplexität der Verwaltung der Anforderungen der ISO 27000-Serie wird die Organisation von Informationen an einem zentralen Ort immer wichtiger. Wenn ein Prüfer vor Ort kommt, wird er die Aufsicht der Geschäftsleitung über ihre externen Dienstleister sowie die eigenen Kontrollen des Unternehmens beurteilen. Der Großteil dieses Versäumnisses dreht sich hauptsächlich um die Dokumentation und die Möglichkeit, diese zu überprüfen. Um dies einem Prüfer zu beweisen, müssen Sie ihm ein System zur Verwaltung von Aufzeichnungen zur Verfügung stellen, das einen genauen und schnellen Zugriff auf das Wer, Wann und Wie der Betriebsziele des Unternehmens ermöglicht.

Die digitale Plattformlösung Enterprise Process Center® von Interfacing verfügt über eine vollständige Bibliothek von:

- Prozesse

- Verfahren

- Rollen und Verantwortlichkeiten

- Risiken

- Alle Anforderungen

- Interne Richtlinien

- Abgestimmte Indikatoren (KPIs)

- Kontrollierte Indikatoren (Überwachung)

All dies in einem zentralisierten integrierten Managementsystem (IMS), mit dem Ihr Unternehmen die Zertifizierung beschleunigen und die Erstellung, Kommunikation (neue und geänderte) und Aktualisierung von Informationssicherheitskontrollen, Prozessen und der zugehörigen/verwandten Dokumentation vereinfachen kann.

Darüber hinaus bietet das IMS von Interfacing auch ein Qualitätsmanagementsystem zur Automatisierung der Schulung Ihrer verschiedenen Kontrollen und Audits (Action Item Management/CAPA) sowie zur Verwaltung Ihrer gesamten Dokumentation, Dateien, Prozesse, Verfahren, Rollen, Risiken und Kontrollen.

Wir bieten Ihnen eine ganze Bibliothek mit Inhalten, die Sie als Starthilfe für Ihr Programm oder als Referenzbibliothek für die Betriebskontrollen verwenden können, mit denen Sie den Reifegrad Ihrer aktuellen ISO 27001-Dokumentation validieren.

Warum Interfacing wählen?

Mit mehr als zwei Jahrzehnten Erfahrung in den Bereichen KI, Qualität, Prozesse und Compliance ist Interfacing nach wie vor ein führendes Unternehmen in der Branche. Bis heute hat das Unternehmen mehr als 500 erstklassige Unternehmen und Unternehmensberatungen aus allen Branchen und Sektoren bedient. Wir bieten weiterhin digitale, Cloud- und KI-Lösungen an, die es Organisationen ermöglichen, ihre Prozesse zu verbessern, zu kontrollieren und zu rationalisieren und gleichzeitig die Last der Einhaltung von Vorschriften und Qualitätsmanagementprogrammen zu verringern.

Wenn Sie weitere Informationen wünschen oder besprechen möchten, wie Interfacing Ihr Unternehmen unterstützen kann, füllen Sie bitte das folgende Formular aus.

Dokumentation: Transformation, Governance und Kontrolle vorantreiben

· Gewinnen Sie in Echtzeitd umfassende Einblicke in Ihre Abläufe.

· Verbessern Sie Governance, Effizienz und Compliance.

· Sorgen Sie für nahtlose Einhaltung von regulatorischen Standards.

eQMS: Automatisierung von Qualitäts- und Compliance-Workflows und Berichten

· Vereinfachen Sie das Qualitätsmanagement mit automatisierten Workflows und Überwachung.

· Optimieren Sie CAPA, Lieferantenaudits, Schulungen und verwandte Workflows.

· Verwandeln Sie Dokumentation in

umsetzbare Erkenntnisse für Quality 4.0.

Low-Code Rapid Application Development: Beschleunigung der digitalen Transformation

· Erstellen Sie benutzerdefinierte, skalierbare Anwendungen schnell.

· Reduzieren Sie Entwicklungszeit und -kosten.

· Passen Sie sich schneller an und bleiben Sie agil angesichts sich wandelnder Kunden- und Geschäftsanforderungen.

KI zur Transformation Ihres Unternehmens!

KI-gestützte Tools sind darauf ausgelegt, Abläufe zu optimieren, Compliance zu verbessern und nachhaltiges Wachstum voranzutreiben. Erfahren Sie, wie KI:

· Mitarbeiterfragen beantworten kann.

· Videos in Prozesse umwandelt.

· Empfehlungen zur Prozessverbesserung und zu regulatorischen Auswirkungen gibt.

· eForms, Prozesse, Risiken, Vorschriften, KPIs und vieles mehr generiert.

· Regulatorische Standards in fragmentierte Anforderungen zerlegt.