- Gestion des processus d'entreprise (BPM)Système de gestion des documents (SGD)Système électronique de gestion de la qualité (QMS)Risque, gouvernance et conformité (GRC)Développement rapide d'applications à faible code (LC)Gestion de la continuité des activités (BCM)Architecture d'entreprise (EA)Gestion des processus d'entreprise (BPM)

- Vue d’ensemble de la gestion des processus d’entreprise

- Analyse, génération, amélioration et exploration des processus par l’intelligence artificielle

- Cartographie / modélisation des processus

- Analyse et amélioration des processus

- Simulation des processus

- Exploration de processus/process mining

- Collaboration et gouvernance

- Migration et intégration des données

- Application hors-ligne d’Interfacing

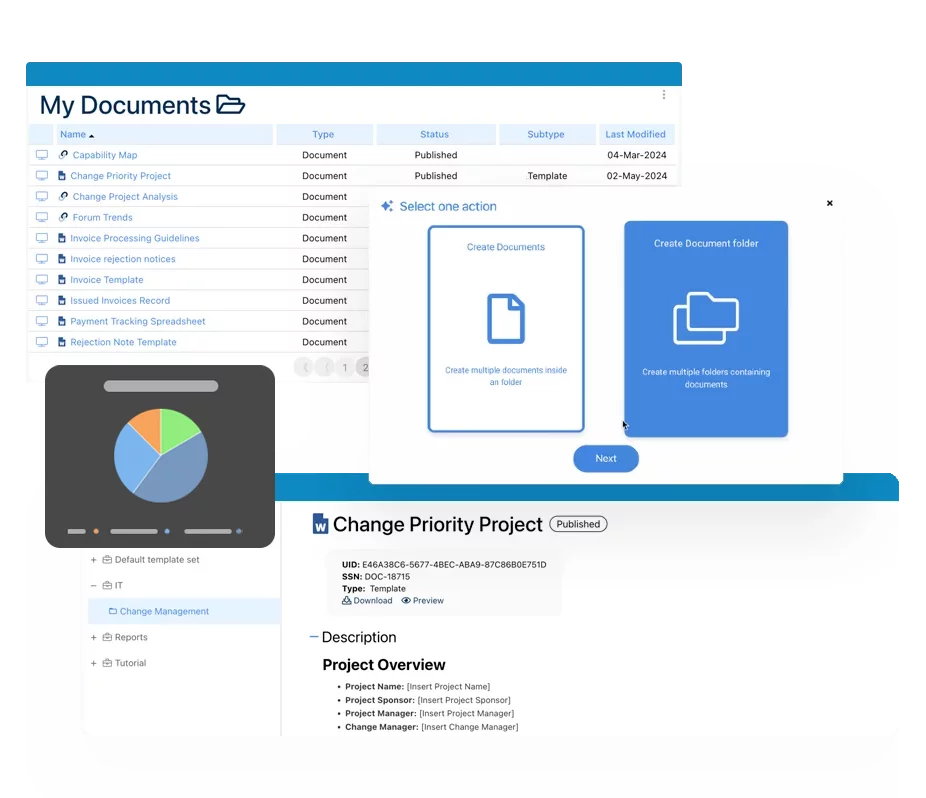

Système de gestion des documents (SGD)

Système de gestion des documents (SGD)- Vue d’ensemble du contrôle des documents

- Création et amélioration du contenu avec l’intelligence artificielle

- Gestion des politiques et procédures (SOP)

- Parseur d’extraction de contenu de documents

- Collaboration et gouvernance

- Migration et intégration des données

- Application hors-ligne d’Interfacing

Système électronique de gestion de la qualité (QMS)

Système électronique de gestion de la qualité (QMS)- Vue d’ensemble du système de gestion de la qualité

- Contrôle des documents et gestion des archives

- Gestion de l’audit et de l’accréditation

- Action corrective et préventive

- Événement de qualité (Non-conformité/plaintes/conformité)

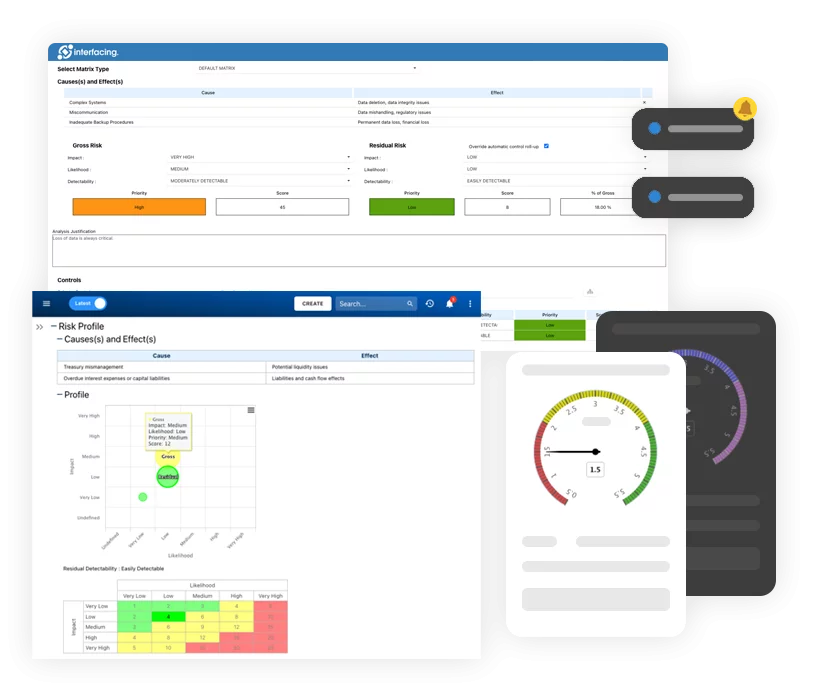

- Gestion des risques

- Gestion des incidents

- Santé et sécurité environnementales

- Gestion des produits et des fournisseurs (SCAR)

- Gestion de la formation

- Gestion du contrôle

- Gestion des actions

- Examen de la gestion

- AMDE

- Pharmacovigilance

- Migration et intégration des données

Risque, gouvernance et conformité (GRC)

Risque, gouvernance et conformité (GRC)- Vue d’ensemble de la gestion des risques, de la gouvernance et de la conformité

- Gestion des risques et des contrôles

- Collaboration et gouvernance

- Migration et intégration des données

- Application hors-ligne d’Interfacing

Développement rapide d'applications à faible code (LC)

Développement rapide d'applications à faible code (LC)- Vue d’ensemble de la plateforme d’automatisation à faible code

- Conception de formulaires électroniques (eFORMS)

- Concepteur d’entité de table de base de données

- Concepteur de l’intégration des systèmes

- Conception et gestion des tâches

- Règles, gardes et actions personnalisées

- Services de messagerie textuelle et vocale

- BAM (Business Activity Monitoring)

- Conception d’un tableau de bord personnalisé

- Migration et intégration de données

Gestion de la continuité des activités (BCM)

Gestion de la continuité des activités (BCM)- Vue d’ensemble de la gestion de la continuité des activités

- Analyse d’impact sur les affaires

- Simulation de reprise après sinistre

- Gestion des actions

- Gestion des notifications de masse

- Gestion des actifs

- Migration et intégration des données

Architecture d'entreprise (EA)

Architecture d'entreprise (EA) - Les industriesConformité réglementaireCas d'utilisationCentre d'apprentissageCadre et pratiquesLes industries

- Santé

- Technologies médicales

- Pharmaceutique

- Aérospace et Défense

- Aériennes et Aviation

- Médias et Télécommunications

- Gouvernemental et Militaire

- Technologie

- Énergie

- Opérations logistiques et portuaires

- Banque et marchés de capitaux

- Commerce de détail et consommation

- Services de Consultation

- Éducation

- Ingénierie et construction

- Fabrication

- Services Financiers

- Assurance

- Produits Chimiques

Conformité réglementaireCas d'utilisationCentre d'apprentissageCadre et pratiques - À propos de nousSuccès clientProgramme de partenariatÀ propos de nousSuccès clientProgramme de partenariat

ISO/IEC 27000

Please Select contact form.

La série de normes ISO 27000 : cadres mondialement reconnus pour la gestion de la sécurité de l'information selon les meilleures pratiques

Plus sur ISO 27000

Au cours des dernières décennies de l'ère numérique, nous avons grandement bénéficié de l'exposition aux différents réseaux d'information, notamment l'Internet mondial.

Cependant, avec la généralisation des cyberattaques et les nombreuses violations des systèmes d'information subies par les organisations, nous avons pris conscience que la sécurité de l'information devait être prise plus au sérieux que jamais auparavant.

Les cyber-attaques ont non seulement suscité des préoccupations sécuritaires au niveau gouvernemental à l'échelle mondiale, mais elles sont également devenues le point critique de la transformation numérique pour les organisations, en particulier celles qui traitent des impôts, des finances, des informations personnelles sensibles, ainsi que d'autres données critiques. De nos jours, les entreprises doivent commencer à se concentrer sur la sécurité de l'information et à ouvrir la voie vers le succès en protégeant les données contre toute violation, mauvais usage ou vol.

Une idée fausse courante est que la portée de la sécurité de l'information se limite uniquement aux systèmes informatiques et au stockage numérique des données. Cependant, la profondeur et l'étendue de la sécurité de l'information sont beaucoup plus vastes que cela, et sont souvent négligées dans les processus d'évaluation des risques et les cadres de gestion des risques de nombreuses organisations. C'est pourquoi de nombreuses entreprises évitent souvent d'élaborer et de documenter leurs politiques en matière de données, y compris les politiques de collecte, de stockage, de distribution, de partage et de divulgation des données.

Heureusement, ISO 27000 reconnaît ces problèmes potentiels et propose des mécanismes de contrôle efficaces pour les surmonter et les atténuer.

ISO 27000 En Un Coup d'Œil

La norme ISO 27000 est une série de standards conçus pour protéger les actifs d'information des organisations. La norme ISO 27000 fournit également un aperçu d'un Système de Gestion de la Sécurité de l'Information (SGSI), définissant et décrivant l'ensemble organisé de processus qui guide les organisations pour aligner leurs objectifs et buts d'affaires avec leur sécurité de l'information. Plus précisément, ISO 27000 guide les organisations tout au long de la gestion des risques de sécurité de l'information, depuis la formulation jusqu'à l'exécution, la supervision, l'ajustement, l'évaluation et la maintenance, afin de garantir que les actifs d'information sensibles (par exemple, les données financières, intellectuelles, personnelles et comportementales) sont protégés, qu'il s'agisse de données primaires ou secondaires.

Pourquoi ISO 27000?

La gestion des risques de sécurité de l'information est incontournable étant donné qu'il existe des milliers de menaces de sécurité chaque jour pour vos systèmes d'information. Confrontées à des pertes financières et réputationnelles potentielles causées par des cyberattaques, les organisations doivent garder un œil attentif sur tous les risques connus et inconnus – si vous n'avez jamais été attaqué auparavant, cela ne signifie pas que vous ne pouvez pas ou ne serez jamais victime.

ISO 27000 peut apporter une tranquillité d'esprit en sensibilisant à la sécurité de l'information, en introduisant des mesures efficaces et fiables, et en favorisant une culture de la sécurité. Grâce à ISO 27000, la direction aura plus de confiance pour optimiser ses réserves de sécurité de l'information en fonction des objectifs commerciaux. Être certifié ISO 27000 améliorera également la qualité globale de l'organisation, tout en reflétant une image positive et des normes de conduite professionnelles.

ISO 27000 Défi de Conformité

Bien que la norme ISO 27000 soit très complète et d'une application relativement directe, les organisations rencontrent encore des difficultés majeures lors de la mise en œuvre d'un SGSI en raison de l'environnement mondial en constante évolution. Voici quelques-uns de ces défis qui méritent d'être mentionnés :

Systèmes

Réseau Omniprésents

La technologie est omniprésente dans presque tous les aspects de notre vie personnelle et professionnelle, et il est désormais inévitable pour nous de fournir des informations via des dispositifs portables sans fil offrant plusieurs points d'accès. L'omniprésence des systèmes de réseau augmente la vulnérabilité de notre sécurité de l'information. Éduquer les personnes sur les dangers potentiels et sécuriser les réseaux omniprésents peut être assez complexe.

Manque de

Personnel Compétent

Étant donné que le SGSI est un domaine de connaissance très sophistiqué et spécialisé, les organisations sont confrontées au défi de trouver des ressources humaines compétentes sur le marché du travail, ainsi qu'à celui de perfectionner leur personnel existant pour répondre aux exigences du SGSI. Cultiver des talents ayant une solide connaissance technologique de base, suivie d'une compréhension approfondie des systèmes de sécurité de l'information, de pratiques concrètes et d'une réflexion rationnelle substantielle nécessite d'énormes investissements en temps et en argent.

Pratiques Traditionnelles

du Commerce Électronique

Presque toutes les plateformes de commerce électronique actuelles sont basées sur le principe de collecte de données de géolocalisation et de comportement des clients. Ces informations personnelles peuvent facilement devenir la cible de crimes financiers, posant ainsi d'énormes risques pour les entreprises et les individus. Protéger une telle quantité de données dans le CRM tout en stockant les nouvelles informations transférées chaque seconde sur Internet nécessite des solutions de sécurité de l'information à toute épreuve.

Discipline Émergente de

la Sécurité de l'Information

La sécurité de l'information est encore un domaine nouveau et en progression. Conscients de son importance et de ses implications, nous avons dû désapprendre et réapprendre cette discipline en constante évolution. Les connaissances globales, y compris les bases, les cadres et les tactiques liés à la sécurité de l'information, sont encore en développement et loin d'atteindre leur stabilité et leur maturité.

Complexité de la Gestion

des Risques d'Entreprise

Les appétits pour le risque peuvent varier considérablement en fonction des modèles d'affaires, des localisations, des marchés cibles, des tailles et des types d'organisations. Cela dit, les organisations peuvent avoir des évaluations de risques complètement différentes, et par conséquent, des initiatives de gestion des risques distinctes pour le même risque. Même au sein d'une organisation, formuler un plan de gestion des risques d'entreprise à 360 degrés couvrant tous les risques possibles est difficile, car il est complexe de classer et de prioriser tous les risques ayant des portées, intensités, gravités et impacts différents.

Paysage Réglementaire

en Évolution

Les cyberattaques croissantes ont alerté les gouvernements et les organisations, entraînant la mise en place de nouvelles directives, réglementations, lois, règles, politiques et exigences (par exemple, RGPD, FTC, HIPAA, etc.) couvrant les secteurs privés et publics, y compris la finance, l'éducation, la santé, le commerce de détail, etc. Les entreprises doivent non seulement suivre le rythme de ces réglementations en constante évolution, mais aussi se conformer à différentes lois ou régulations applicables selon les régions. Ce défi géopolitique nécessite une approche plus stratégique pour se conformer aux exigences de conformité d'entreprise liées à la sécurité de l'information.

Tous les détails inclus pour prévenir la falsification ou la contrefaçon

Une fois le document certifié, il comprendra l'image de la signature de l'utilisateur, l'horodatage, les informations sur l'utilisateur et le chiffrement du document. Chaque détail soutenant la signature numérique sera listé dans l'onglet Audit du PDF et vérifié en conséquence.

La valeur réside dans les économies de temps

Avec l'Enterprise Process Center Suite, vous n'aurez plus besoin de générer manuellement des documents dans un outil, puis de les charger dans un autre outil, de les signer, et enfin de les ramener manuellement. Tout cela est fait automatiquement pour vous.

Re-certification Automatique : Une Innovation de Premier Plan dans l'Industrie

En tant qu'innovation de premier plan dans l'industrie, la Suite Enterprise Process Center procédera automatiquement à la re-certification pour vérifier que les informations de la clé publique et de la clé privée correspondent au moment de la vérification de l'audit. Vous verrez cette vérification grâce à un sceau de confirmation. Normalement, cette vérification est effectuée manuellement, mais notre Suite Enterprise Process Center accomplira cette tâche automatiquement, permettant à l'utilisateur de vérifier facilement si le sceau confirme une vérification réussie. Sans le sceau, le document sera reconnu comme ayant été altéré.

Développé un micro-service de signature numérique robuste et réutilisable basé sur Docker.

En conséquence, nous prenons en charge de nombreux aspects différents de la technologie de signature numérique. Par exemple, nous soutenons la norme de signature électronique PDF, ce qui vous permet de signer numériquement n'importe quel PDF. De plus, nous pouvons également signer numériquement toute unité de contenu de données en utilisant cette méthode. Ainsi, lorsqu'un utilisateur approuve un document, nous pouvons signer numériquement le PDF (orienté vers l'humain) tout en signant simultanément le contenu de la base de données (orienté vers les données) lié au document. Cela garantira que nous avons un instantané complet des informations : le document et les données utilisées pour générer le document ensemble.

ISO 27000 et notre Solution de Système de Gestion Intégré (SGI)

La solution de Système de Gestion Intégré (SGI) d’Interfacing intègre le Système de Gestion de la Qualité (SGQ), les Procédures Opératoires Standard (POS), la gestion des risques, la conformité et les audits, la Gestion de la Continuité des Activités (GCA), la Gestion des Données de Référence (MDR) et d’autres cadres et solutions visant à l’amélioration continue et à la transformation numérique de l’organisation. Le SGI touche chaque aspect du SGSI tout en soutenant les objectifs commerciaux et de conformité. Notre solution SGI innovante renforce la norme ISO 27000 en matière de contrôle des processus. L’utilisation du SGI pour identifier les vulnérabilités des systèmes de sécurité de l'information tout au long des processus peut aider les organisations à évaluer leurs risques de manière plus précise et systématique, à formuler un plan de gestion des risques complet, à identifier toutes les étapes critiques et le personnel responsable de leur mise en œuvre, et à générer des pistes de vérification précises tout au long du cycle de vie des données. Parmi les avantages notables de l'utilisation du Système de Gestion Intégré d'Interfacing pour le SGSI, on trouve :

Amélioration de la Qualité

Le SGI aide les organisations à rationaliser et optimiser les processus, à établir des interdépendances entre les processus, les ressources, les rôles, les règles, les risques et les contrôles, et à visualiser les données en temps réel dans une interface intuitive et conviviale. Le suivi de votre performance et le contrôle de votre sécurité de l'information peuvent être réalisés grâce à des widgets personnalisés, des tableaux de bord et des rapports intégrés à la plateforme du Système de Gestion Intégré. De plus, le SGI facilite la mise en œuvre d'autres cadres de bonnes pratiques, qu'ils soient liés ou non au SGSI, pour soutenir la gestion continue de l'amélioration au sein des organisations.

Gestion Agile du Changement

La méthodologie traditionnelle de gestion des risques se concentre sur la rigidité de la structure et des systèmes, tandis que la plateforme logicielle SGI d'Interfacing adopte un modèle SaaS qui peut être mis en œuvre et déployé par étapes. À mesure que les réglementations, les lois et les politiques en matière de sécurité de l'information évoluent quotidiennement, les organisations sont contraintes d'agir rapidement pour attester de leur conformité. Le SGI aide le SGSI à absorber et à mettre en œuvre les changements en utilisant une approche agile pour accélérer les initiatives de changement et minimiser les impacts des modifications apportées.

Risques et Contrôles Complets

Le SGI permet aux organisations d'être plus proactives en matière de gestion des risques. Il soutient l'ensemble du cycle de vie de la gestion des risques, de l'identification des risques à leur évaluation, leur hiérarchisation, l'association des contrôles et la planification des mesures d'atténuation. Notre solution de Système de Gestion Intégré Numérique peut visualiser dynamiquement les risques sous différentes formes de graphiques et de matrices, générer des analyses de risques et des rapports, et faciliter les efforts d'audit internes et externes.

Gestion des Données

Grâce à ses capacités d'intégration avec des systèmes tiers, notre solution de Système de Gestion Intégré est capable de créer une source unique de vérité pour votre gestion centralisée des données et du cycle de vie des données. Une plateforme d'intégration numérique unifiée et inclusive garantit la propriété, l'intégrité et la cohérence des données à travers les départements. L'organisation de vos données de manière standardisée joue un rôle essentiel dans le renforcement de votre sécurité de l'information.

Collaboration Interdépartementale

Une solution de Système de Gestion Intégré (SGI), avec un dépôt commun, permet aux employés d'accéder aux connaissances et de partager les meilleures pratiques en fonction de leurs rôles. La définition de différents niveaux de sécurité permet aux organisations d'engager tous les parties prenantes internes et externes à collaborer sur les mêmes processus ou tâches sans compromettre la sécurité de l'information. Le partage d'informations, la soumission de demandes d'amélioration et la réception de notifications directement au sein de la plateforme SGI réduisent encore les frictions de collaboration, en particulier pour les équipes situées dans des lieux différents ou utilisant des dispositifs variés.

Renforcement des Résultats

Exploiter la BPM (Business Process Management) pour l'optimisation des processus et le contrôle de la sécurité de l'information simultanément s'avère plus rentable en élargissant l'écosystème informatique de l'organisation. Cela crée une valeur accrue et maximise les retours sur investissement à long terme. Utiliser une seule solution pour diverses initiatives peut également favoriser des synergies entre différents programmes en facilitant la surveillance et la génération de rapports.

ISO 27000 & SOC2

**ISO 27001** est une norme mondiale définissant toutes les exigences et les contrôles liés à la préservation et à la protection systématiques de l'information. Cette norme s'applique à toutes les organisations, quelle que soit leur taille ou leur secteur. ISO 27001 comprend 114 contrôles de sécurité et 10 clauses regroupées en 14 sections. Plus précisément, le SGSI (Système de Gestion de la Sécurité de l'Information) défini dans les clauses (4 à 10) permet à une organisation de maintenir ses niveaux de sécurité en alignement avec ses objectifs et résultats commerciaux souhaités, basé sur une approche de gestion des risques.

Utiliser ISO 27001 comme fondation pour la gestion de la sécurité de votre entreprise signifie en fait que votre organisation effectue déjà de nombreuses activités requises pour obtenir une certification SOC 2 réussie.

ISO 27001 et SOC 2 en Synergie

Il ne s'agit pas de choisir entre les deux cadres, car SOC 2 est un rapport d'audit tandis qu'ISO 27001 a été conçu comme une certification de norme établie pour créer un Système de Gestion de la Sécurité de l'Information spécifique. Cela signifie que SOC 2 peut être considéré comme un résultat de la mise en œuvre d'un SGSI ISO 27001.La relation entre SOC 2 et ISO 27001 peut être vue ainsi : bien qu'ISO 27001 ne soit pas obligatoire dans un rapport SOC 2, l'achèvement de la mise en œuvre d'un SGSI ISO 27001 fournit (avec peu de coûts et d'efforts) une base solide pour la préparation du rapport SOC 2. De plus, la confiance et la crédibilité des clients sont davantage renforcées par l'utilisation des deux cadres, certifiés comme étant réalisés au sein de votre organisation.

Comment Interfacing Facilite la Gestion des Documents pour SOC 2 et ISO 27001

Avec la complexité croissante de la gestion des exigences SOC 2, organiser les informations en un lieu central devient de plus en plus important. Lorsqu'un auditeur se rend sur place, il évaluera la supervision par la direction de ses prestataires de services tiers ainsi que les contrôles internes de l'entreprise. La majorité de cette supervision tourne principalement autour de la documentation et de la capacité à la revoir. Prouver cela à un auditeur signifie lui fournir un système de gestion des documents qui peut tirer parti de la rapidité d'accès aux informations sur qui, quand et comment les objectifs opérationnels de l'organisation sont atteints.Gardez cela à l'esprit est ce que l'automatisation du flux de travail documentaire implique. Créer un écosystème de données sûr, sécurisé et protégé est notre engagement pour voir votre organisation obtenir une certification SOC 2 ou ISO 27001 réussie.

Pourquoi choisir Interfacing?

Avec plus de deux décennies de logiciels d'IA, de qualité, de processus et de conformité, Interfacing continue d'être un leader dans l'industrie. À ce jour, nous avons servi plus de 500+ entreprises de classe mondiale et des sociétés de conseil en gestion de toutes les industries et de tous les secteurs. Nous continuons à fournir des solutions numériques, cloud et IA qui permettent aux organisations d'améliorer, de contrôler et de moderniser leurs processus tout en allégeant le fardeau de la conformité réglementaire et des programmes de gestion de la qualité.

Pour en savoir plus ou discuter de la manière dont Interfacing peut aider votre organisation, veuillez remplir le formulaire ci-dessous.

Documentation : Piloter la transformation, la gouvernance et le contrôle

• Obtenez des informations complètes et en temps réel sur vos opérations.

• Améliorez la gouvernance, l'efficacité et la conformité.

• Assurez une conformité fluide avec les normes réglementaires.

eQMS : Automatiser les workflows de qualité et de conformité & rapports

• Simplifiez la gestion de la qualité avec des workflows automatisés et une traçabilité continue.

• Standardisez la gestion des CAPA, des audits fournisseurs, de la formation et des workflows associés.

• Transformez la documentation en informations exploitables pour la Qualité 4.0.

Développement rapide d'applications low-code : Accélérer la transformation numérique

• Créez rapidement des applications personnalisées et évolutives.

• Réduisez le temps et les coûts de développement.

• Adaptez-vous rapidement pour répondre aux besoins évolutifs des clients et de votre entreprise.

L’IA pour transformer votre entreprise !

Conçus pour optimiser les opérations, l'efficacité et renforcer la conformité. Découvrez nos solutions alimentés par l’IA :

• Répondre aux questions des employés.

• Transformer des vidéos en processus.

• Recommander des améliorations de processus et des impacts réglementaires.

• Générer des formulaire, processus, risques, réglementations, KPIs, et bien plus.

• Fragmenter les normes réglementaires

Demandez une démo gratuite

Documentez, analysez, améliorez, numérisez et surveillez vos processus, vos risques, vos exigences réglementaires et vos indicateurs de performance au sein du système de gestion intégré Digital Twin d’Interfacing, l’Enterprise Process Center®!

Approuvé par nos clients à travers le monde !

Plus de 400 entreprises de classe mondiale et cabinets de conseil en gestion.

INTEGRATION

Approuvé par les nos clients dans le monde entier !

Plus de 400 entreprises de classe mondiale et cabinets de conseil en gestion.