- Geschäftsprozessmanagement (BPM)Dokumenten-Management-System (DMS)Elektronisches Qualitätsmanagementsystem (QMS)Risk, Governance & Compliance (GRC)Schnelle Anwendungsentwicklung mit wenig Code (LC)Betriebliches Kontinuitätsmanagement (BCM)Unternehmensarchitektur (EA)Geschäftsprozessmanagement (BPM)

- Geschäftsprozessmanagement Übersicht

- AI Prozess-Parsing, -Generierung, -Analyse & -Verbesserung

- Prozess-Mapping / Modellierung

- Prozess-Analyse und Verbesserung

- Prozess-Simulation

- Prozess-Mining

- Zusammenarbeit & Governance

- Data Migration und Integration

- Anbindung der Offline-App

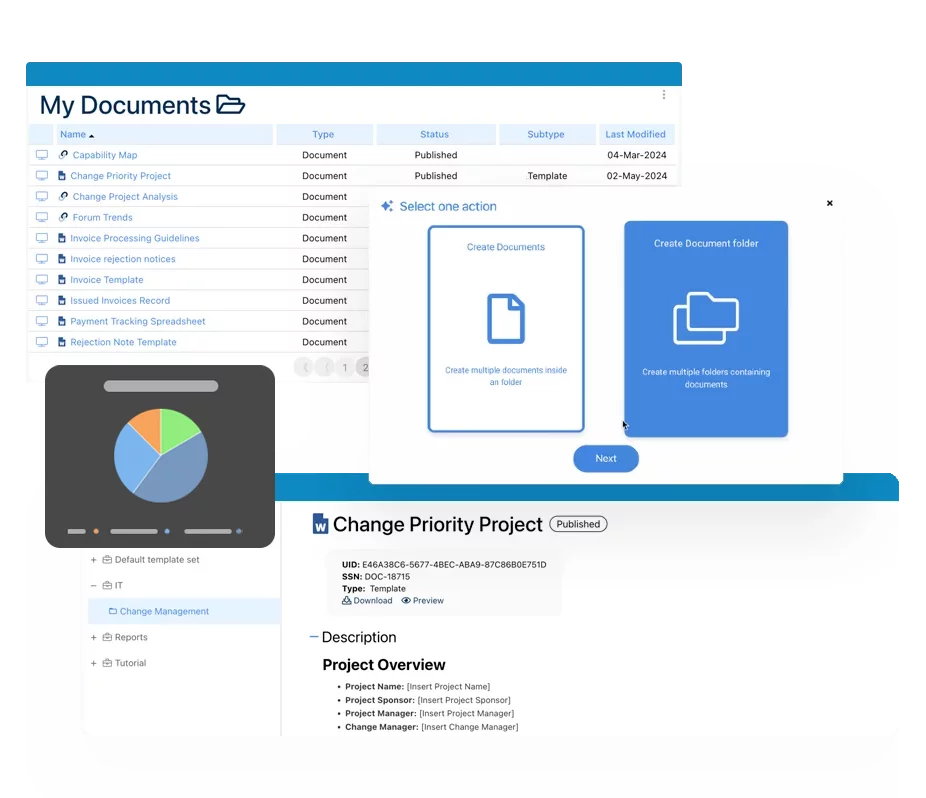

Dokumenten-Management-System (DMS)

Dokumenten-Management-System (DMS)- Dokumentenlenkung Übersicht

- KI-Inhaltserstellung und -verbesserung

- Verwaltung von Richtlinien und Verfahren (SOP)

- Zusammenarbeit & Governance

- Data Migration und Integration

- Anbindung der Offline-App

Elektronisches Qualitätsmanagementsystem (QMS)

Elektronisches Qualitätsmanagementsystem (QMS)- Überblick über das Qualitätsmanagementsystem

- Dokumente Control & Aufzeichnungen Mgmt

- Audit & Akkreditierung Mgmt

- Korrektur- und Präventivmaßnahmen

- Qualitätsereignis (nicht konform/konform), beschwerde, konformität

- Risikomanagement

- Management von Vorfällen

- Umwelt, Gesundheit und Sicherheit

- Produkt- und Lieferantenmanagement (SCAR)

- Ausbildung Management

- Control Management

- Aktionspunkte Management

- Management Review

- FMEA

- Pharmakovigilanz

- Data Migration und Integration

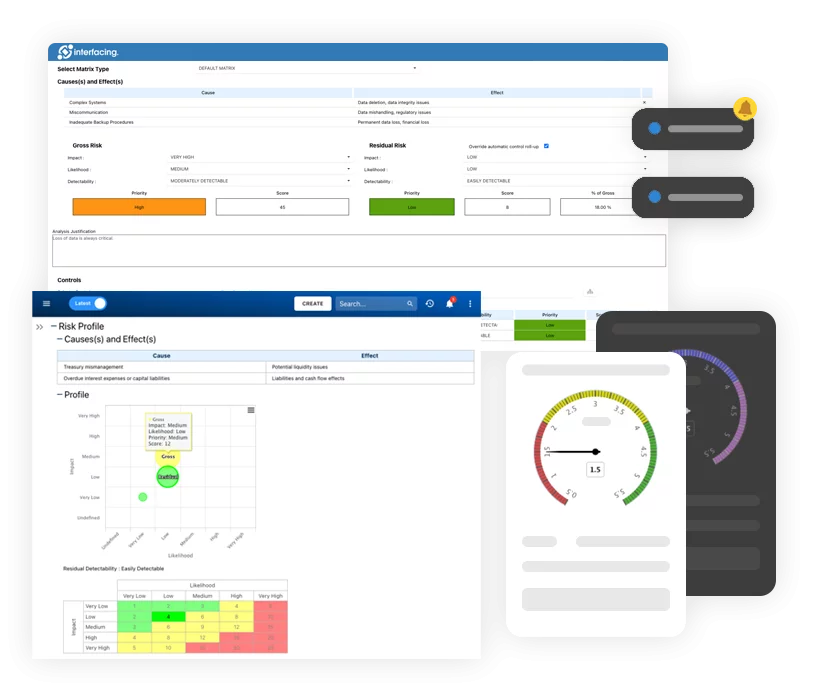

Risk, Governance & Compliance (GRC)

Risk, Governance & Compliance (GRC)- Überblick zu Risiko, Governance & Compliance

- Risikomanagement und Kontrolle

- Einhaltung gesetzlicher Vorschriften

- Zusammenarbeit & Governance

- Data Migration und Integration

- Anbindung der Offline-App

Schnelle Anwendungsentwicklung mit wenig Code (LC)

Schnelle Anwendungsentwicklung mit wenig Code (LC)- Low-Code-Automatisierungsplattform Übersicht

- Gestaltung elektronischer Webformulare (eFORMS)

- Low-Code-Automatisierungsplattform Übersicht

- Datenbank Tabelle Entity Designer

- Konzeption und Management von Aufgaben

- Entwurf und Verwaltung von BPMS-Anwendungen

- Integration mit externen Ressourcen und Anwendungen

- Definieren & Verwalten von Regeln/ Kontrollen/ Aktionen

- Elektronische Dienstleistungen

- Benutzer Startseite

- BAM (Business Activity Monitoring)

- Benutzerdefiniertes Dashboard-Design

- Data Migration und Integration

Betriebliches Kontinuitätsmanagement (BCM)

Betriebliches Kontinuitätsmanagement (BCM)- BCM-Übersicht

- Analyse der geschäftlichen Auswirkungen

- Katastrophenschutz-Simulation

- Verwaltung der Handlungspunkte

- Verwaltung von Massenbenachrichtigungen

- Vermögensverwaltung

- Data Migration und Integration

Unternehmensarchitektur (EA)

Unternehmensarchitektur (EA) Beratungsdienste

Interfacing ist hier, um Sie bei allen Transformationsinitiativen zu begleiten.

- Einhaltung gesetzlicher VorschriftenAnwendungsfälleLernzentrumRahmen & PraktikenEinhaltung gesetzlicher VorschriftenAnwendungsfälle

- Qualitätsmanagement-System (QMS)

- Digitale Transformation

- Kontinuierliche Verbesserung

- Governance, Risiko & Compliance

- Wissensmanagement

- Systemimplementierung (ERP, CRM…)

Lernzentrum

Lernzentrum- Gemeinschaftsportal

- Webinare

- Videos

- Was ist BPM?

- BPMN 2.0-Symbolik

- Prozess-Mapping vs. Modellierung

- Glossar

Rahmen & Praktiken

Rahmen & Praktiken - Über unsKundenerfolgPartnerÜber unsKundenerfolgPartner

ISO/IEC 27000

Please Select contact form.

ISO 27000-Normenreihe: weltweit anerkannte Rahmenwerke für bewährte Praktiken des Informationssicherheitsmanagements

Hintergrund von ISO 27000

In den letzten Jahrzehnten des digitalen Zeitalters haben wir in hohem Maße von der Nutzung verschiedener Informationsnetze, insbesondere des globalen Internets, profitiert. Als jedoch Cyberangriffe zur Norm wurden und immer mehr Unternehmen von Verletzungen ihrer Informationssysteme betroffen waren, kamen wir zu der Erkenntnis, dass die Informationssicherheit ernster genommen werden muss als je zuvor.

Cyberangriffe haben nicht nur Sicherheitsbedenken auf Regierungsebene auf globaler Ebene geweckt, sondern wurden auch zum Knackpunkt der digitalen Transformation für Unternehmen, insbesondere für solche, die mit Steuern, Finanzen, sensiblen persönlichen Informationen und anderen kritischen Daten zu tun haben.

Unternehmen müssen sich heutzutage auf die Informationssicherheit konzentrieren und ihren Weg zum Erfolg ebnen, indem sie ihre Daten vor Verletzungen, Missbrauch oder Diebstahl schützen.

Ein weit verbreiteter Irrglaube ist, dass sich der Bereich der Informationssicherheit nur auf Computersysteme und die digitale Datenspeicherung beschränkt. Die Tiefe und Breite der Informationssicherheit ist jedoch viel größer und wird in den Risikobewertungsprozessen und Risikomanagement-Rahmenwerken vieler Unternehmen oft nicht berücksichtigt. Aus diesem Grund verzichten viele Unternehmen auf die Ausarbeitung und Dokumentation ihrer Datenrichtlinien, einschließlich der Richtlinien zur Datenerhebung, -speicherung, -verteilung, -weitergabe und -weitergabe.

Glücklicherweise erkennt die ISO-Norm 27000 diese potenziellen Probleme und bietet wirksame Kontrollmechanismen, um sie zu überwinden und zu entschärfen.

ISO 27000 auf einen Blick

ISO 27000 ist eine Reihe von Standards, die entwickelt wurden, um die IT-Assets von Organisationen zu schützen. ISO 27000 bietet auch einen Überblick über ein Informationssicherheits-Managementsystem(ISMS), das die logisch organisierte Reihe von Prozessen definiert und beschreibt, die Organisationen helfen, ihre Geschäftsziele und -vorgaben mit ihrer Informationssicherheit in Einklang zu bringen.

Genauer gesagt, leitet ISO 27000 Organisationen während ihres gesamten Informationssicherheits-Risikomanagements, von der Formulierung bis zur Ausführung, Überwachung, Anpassung, Bewertung und Wartung, um sicherzustellen, dass sensible Informationswerte (z.B. finanzielle, intellektuelle, persönliche und verhaltensbezogene Daten) gesichert sind, unabhängig davon, ob es sich um Daten aus erster oder zweiter Hand handelt.

Warum ISO 27000?

Das Risikomanagement im Bereich der Informationssicherheit ist angesichts der Tatsache, dass es täglich Tausende von Sicherheitsbedrohungen für Ihre Informationssysteme gibt, unumgänglich. Angesichts potenzieller finanzieller und rufschädigender Verluste durch Cyberangriffe müssen Unternehmen ein wachsames Auge auf alle bekannten und unbekannten Risiken haben – wenn Sie noch nie angegriffen wurden, heißt das nicht, dass Sie nicht Opfer werden können oder werden.

Die ISO-Norm 27000 kann durch die Sensibilisierung für die Informationssicherheit, die Einführung wirksamer und vertrauenswürdiger Maßnahmen und die Förderung einer Sicherheitskultur für mehr Sicherheit sorgen. Mit Hilfe von ISO 27000 kann die Geschäftsleitung ihre Reserven im Bereich der Informationssicherheit besser auf die Unternehmensziele abstimmen. Eine Zertifizierung nach ISO 27000 verbessert auch die Gesamtqualität einer Organisation und vermittelt ein positives Unternehmensimage und eine gute Geschäftsetikette.

Herausforderung der ISO 27000-Einhaltung

Obwohl die ISO-Norm 27000 sehr umfassend und einfach anwendbar ist, haben Unternehmen aufgrund des sich ständig verändernden globalen Umfelds immer noch große Schwierigkeiten bei der Umsetzung des ISMS. Nachfolgend sind einige dieser Herausforderungen aufgeführt, die erwähnenswert sind:

Durchdringende

Netzwerksysteme

Die Technologie ist in fast alle Bereiche unseres privaten und beruflichen Lebens eingedrungen, und es ist für uns heute unvermeidlich, Informationen über drahtlose tragbare Geräte bereitzustellen, die mehrere Zugangspunkte ermöglichen. Die Omnipräsenz von Netzwerksystemen erhöht die Anfälligkeit unserer Informationssicherheit. Die Aufklärung der Menschen über die potenziellen Gefahren und die Sicherung allgegenwärtiger Netze kann eine große Herausforderung darstellen.

Unzureichend

qualifizierte Arbeitskräfte

Da es sich bei ISMS um ein sehr anspruchsvolles und nischenorientiertes Wissensgebiet handelt, stehen die Unternehmen vor der Herausforderung, kompetente Humanressourcen auf dem Arbeitsmarkt zu finden und ihre bestehenden Mitarbeiter weiterzubilden, um die Anforderungen von ISMS zu erfüllen. Die Ausbildung von Talenten mit soliden technologischen Grundkenntnissen, gefolgt von einem umfassenden Verständnis von Informationssicherheitssystemen, praktischen Übungen und fundiertem rationalen Denken erfordert enorme Investitionen von Zeit und Geld.

Konventionelle Praktiken

des elektronischen Handels

Fast alle aktuellen E-Commerce-Plattformen wurden auf dem Prinzip der Erfassung von Geolokalisierungs- und Verhaltensdaten von Kunden aufgebaut. Solche persönlichen Informationen können leicht zur Zielscheibe von Finanzkriminalität werden und stellen somit ein großes Risiko für Unternehmen und Privatpersonen dar. Der Schutz solch riesiger Datenmengen im CRM und die Speicherung neuer Daten, die jede Sekunde über das Internet übertragen werden, erfordern kugelsichere Informationssicherheitslösungen.

Aufstrebende

Disziplin der

Informationssicherheit

Die Informationssicherheit ist ein noch junges und sich entwickelndes Gebiet. Als wir ihre Bedeutung und Auswirkungen erkannten, haben wir die sich entwickelnde Disziplin verinnerlicht und neu erlernt. Das gesamte Wissen im Bereich der Informationssicherheit, einschließlich der Grundlagen, Rahmenbedingungen und Taktiken, befindet sich noch in der Entwicklung und ist noch weit davon entfernt, stabil und ausgereift zu sein.

Komplexität des Risikomanagements

im Unternehmen

Die Risikobereitschaft kann je nach Geschäftsmodell, Standort, Zielmarkt, Größe und Art der Organisation sehr unterschiedlich sein. Dennoch können Organisationen völlig unterschiedliche Risikobewertungen vornehmen und daher unterschiedliche Risikomanagementinitiativen für ein und dasselbe Risiko ergreifen. Selbst innerhalb einer Organisation ist es schwierig, einen 360-Grad-Risikomanagementplan zu formulieren, der alle möglichen Risiken abdeckt, da es schwierig ist, alle Risiken mit unterschiedlichem Umfang, Intensität, Schweregrad und Auswirkungen zu klassifizieren und zu priorisieren.

Veränderte

regulatorische

Landschaft

Die zunehmenden Cyberangriffe haben Regierungen und Organisationen dazu veranlasst, neue Richtlinien, Verordnungen, Gesetze, Regeln, Strategien und Anforderungen zu erlassen (z. B. GDPRFTC, HIPAA usw.), die sowohl den privaten als auch den öffentlichen Sektor wie Finanzen, Bildung, Medizin, Einzelhandel usw. betreffen. Die Unternehmen müssen nicht nur mit diesen sich ständig ändernden und wachsenden Vorschriften Schritt halten, sondern auch die unterschiedlichen Gesetze und Vorschriften in den verschiedenen Regionen beachten. Solche geopolitische Herausforderung erfordert ein strategischeres Vorgehen bei der Einhaltung der Corporate Compliance im Zusammenhang mit der Informationssicherheit.

Herausforderung der ISO 27000-Einhaltung

Herausforderung der ISO 27000-Einhaltung

Obwohl die ISO-Norm 27000 sehr umfassend und einfach anwendbar ist, haben Unternehmen aufgrund des sich ständig verändernden globalen Umfelds immer noch große Schwierigkeiten bei der Umsetzung des ISMS. Nachfolgend sind einige dieser Herausforderungen aufgeführt, die erwähnenswert sind:

Durchdringende Netzwerksysteme

Durchdringende Netzwerksysteme

Die Technologie ist in fast alle Bereiche unseres privaten und beruflichen Lebens eingedrungen, und es ist für uns heute unvermeidlich, Informationen über drahtlose tragbare Geräte bereitzustellen, die mehrere Zugangspunkte ermöglichen. Die Omnipräsenz von Netzwerksystemen erhöht die Anfälligkeit unserer Informationssicherheit. Die Aufklärung der Menschen über die potenziellen Gefahren und die Sicherung allgegenwärtiger Netze kann eine große Herausforderung darstellen.

Unzureichend qualifizierte Arbeitskräfte

Unzureichend qualifizierte Arbeitskräfte

Da es sich bei ISMS um ein sehr anspruchsvolles und nischenorientiertes Wissensgebiet handelt, stehen die Unternehmen vor der Herausforderung, kompetente Humanressourcen auf dem Arbeitsmarkt zu finden und ihre bestehenden Mitarbeiter weiterzubilden, um die Anforderungen von ISMS zu erfüllen. Die Ausbildung von Talenten mit soliden technologischen Grundkenntnissen, gefolgt von einem umfassenden Verständnis von Informationssicherheitssystemen, praktischen Übungen und fundiertem rationalen Denken erfordert enorme Investitionen von Zeit und Geld.

Konventionelle Praktiken des elektronischen Handels

Konventionelle Praktiken des elektronischen Handels

Fast alle aktuellen E-Commerce-Plattformen wurden auf dem Prinzip der Erfassung von Geolokalisierungs- und Verhaltensdaten von Kunden aufgebaut. Solche persönlichen Informationen können leicht zur Zielscheibe von Finanzkriminalität werden und stellen somit ein großes Risiko für Unternehmen und Privatpersonen dar. Der Schutz solch riesiger Datenmengen im CRM und die Speicherung neuer Daten, die jede Sekunde über das Internet übertragen werden, erfordern kugelsichere Informationssicherheitslösungen.

Aufstrebende Disziplin der Informationssicherheit

Aufstrebende Disziplin der Informationssicherheit

Die Informationssicherheit ist ein noch junges und sich entwickelndes Gebiet. Als wir ihre Bedeutung und Auswirkungen erkannten, haben wir die sich entwickelnde Disziplin verinnerlicht und neu erlernt. Das gesamte Wissen im Bereich der Informationssicherheit, einschließlich der Grundlagen, Rahmenbedingungen und Taktiken, befindet sich noch in der Entwicklung und ist noch weit davon entfernt, stabil und ausgereift zu sein.

Komplexität des Risikomanagements im Unternehmen

Komplexität des Risikomanagements im Unternehmen

Die Risikobereitschaft kann je nach Geschäftsmodell, Standort, Zielmarkt, Größe und Art der Organisation sehr unterschiedlich sein. Dennoch können Organisationen völlig unterschiedliche Risikobewertungen vornehmen und daher unterschiedliche Risikomanagementinitiativen für ein und dasselbe Risiko ergreifen. Selbst innerhalb einer Organisation ist es schwierig, einen 360-Grad-Risikomanagementplan zu formulieren, der alle möglichen Risiken abdeckt, da es schwierig ist, alle Risiken mit unterschiedlichem Umfang, Intensität, Schweregrad und Auswirkungen zu klassifizieren und zu priorisieren.

Veränderte regulatorische Landschaft

Veränderte regulatorische Landschaft

Die zunehmenden Cyberangriffe haben Regierungen und Organisationen dazu veranlasst, neue Richtlinien, Verordnungen, Gesetze, Regeln, Strategien und Anforderungen zu erlassen (z. B. GDPRFTC, HIPAA usw.), die sowohl den privaten als auch den öffentlichen Sektor wie Finanzen, Bildung, Medizin, Einzelhandel usw. betreffen. Die Unternehmen müssen nicht nur mit diesen sich ständig ändernden und wachsenden Vorschriften Schritt halten, sondern auch die unterschiedlichen Gesetze und Vorschriften in den verschiedenen Regionen beachten. Solche geopolitische Herausforderung erfordert ein strategischeres Vorgehen bei der Einhaltung der Corporate Compliance im Zusammenhang mit der Informationssicherheit.

ISO 27000 und unser Integriertes Managementsystem (IMS)

Das Integrierte Managementsystem (IMS) von Interfacing umfasst QMS (Quality Management System), SOP (Standard Operating Procedure), Risikomanagement, Compliance und Audit, BCM (Business Continuity Management), MDM (Master Data Management) und andere Frameworks und Lösungen, die auf die kontinuierliche Verbesserung und digitale Transformation einer Organisation abzielen. IMS berührt jeden Aspekt des ISMS und unterstützt gleichzeitig Geschäfts- und Compliance-Ziele.

Unsere innovative IMS-Lösung bietet zusätzliche Stärke zur ISO 27000 über Prozesskontrolle. Der Einsatz von IMS zum Aufzeigen von Schwachstellen in Informationssicherheitssystemen in allen Prozessen kann Unternehmen dabei helfen, ihre Risiken präziser und systematischer zu bewerten, einen umfassenden Risikomanagementplan zu formulieren, alle kritischen Schritte und verantwortlichen Personen für die Umsetzung zu identifizieren und genaue Prüfprotokolle über den gesamten Lebenszyklus der Daten zu erstellen.

Einige herausragende Vorteile des Integrierten Managementsystems von Interfacing für ISMS sind:

Qualitätsverbesserung

IMS unterstützt Unternehmen bei der Rationalisierung und Optimierung von Prozessen, bei der Darstellung von Abhängigkeiten zwischen Prozessen, Ressourcen, Rollen, Regeln, Risiken und Kontrollen sowie bei der Visualisierung von Echtzeitdaten auf einer intuitiven und benutzerfreundlichen Oberfläche. Die Überwachung Ihrer Leistung und die Kontrolle Ihrer Informationssicherheit kann durch maßgeschneiderte Widgets, Dashboards und Berichte erfolgen, die in die Plattform des Integrierten Managementsystems eingebettet sind. Darüber hinaus erleichtert das IMS die Umsetzung anderer Best-Practice-Rahmenwerke, unabhängig davon, ob sie mit dem ISMS in Verbindung stehen oder nicht, um das kontinuierliche Verbesserungsmanagement von Organisationen zu unterstützen.

Agiles Änderungsmanagement

Die traditionelle Risikomanagement-Methodik konzentriert sich auf die Struktur und die Starrheit des Systems, während die IMS-Softwareplattform von Interfacing ein SaaS-Modell verwendet, das schrittweise implementiert und ausgerollt werden kann. Da sich die Vorschriften, Gesetze und Richtlinien zur Informationssicherheit täglich weiterentwickeln, sind Unternehmen gezwungen, sofort Maßnahmen zu ergreifen, um die Einhaltung der Vorschriften zu gewährleisten. IMS unterstützt ISMS bei der Aufnahme und Umsetzung von Änderungen mit einem agilen Ansatz, um Änderungsinitiativen zu beschleunigen und die Auswirkungen von Änderungen zu minimieren.

Umfassende Risiken und Kontrollen

IMS ermöglicht es Unternehmen, beim Risikomanagement proaktiver zu sein. Es unterstützt den gesamten Lebenszyklus des Risikomanagements, von der Risikoidentifizierung, -bewertung und -priorisierung über die Zuordnung von Kontrollen bis hin zur Planung von Abhilfemaßnahmen. Unsere Lösung für ein digitales integriertes Managementsystem kann Risiken in verschiedenen Diagrammen und Matrizen dynamisch visualisieren, Risikoanalysen und -berichte erstellen und interne und externe Prüfungen erleichtern.

Verwaltung von Daten

Dank der Integrationsmöglichkeiten mit Systemen von Drittanbietern ist unser integriertes Managementsystem in der Lage, eine einzige Wahrheitsquelle für Ihr zentrales Datenreferenz- und Datenlebenszyklusmanagement zu schaffen. Eine einheitliche und umfassende Plattform für die digitale Integration gewährleistet Dateneigentum, Integrität und Konsistenz in allen Abteilungen. Die Organisation Ihrer Daten in einer standardisierten Weise spielt wiederum eine entscheidende Rolle bei der Stärkung Ihrer Informationssicherheit.

Abteilungsübergreifende Zusammenarbeit

Ein integriertes Managementsystem (IMS) mit einem gemeinsamen Repository ermöglicht es den Mitarbeitern, auf Wissen zuzugreifen und bewährte Verfahren auf der Grundlage ihrer Rollen gemeinsam zu nutzen. Durch die Festlegung verschiedener Sicherheitsstufen können Unternehmen alle internen und externen Beteiligten zur Zusammenarbeit an denselben Prozessen oder Aufgaben heranziehen, ohne die Informationssicherheit zu beeinträchtigen. Die gemeinsame Nutzung von Informationen, das Einreichen von Verbesserungsvorschlägen und das Erhalten von Benachrichtigungen direkt über die IMS-Plattform verringern die Reibungsverluste bei der Zusammenarbeit, insbesondere für Teams, die sich an verschiedenen Standorten befinden oder unterschiedliche Geräte verwenden.

Bottom-line Empowerment

Die Nutzung von BPM zur Prozessoptimierung und zur gleichzeitigen Kontrolle der Informationssicherheit erweist sich als kosteneffizienter, da das IT-Ökosystem des Unternehmens erweitert wird. Dies schafft einen größeren Wert und maximiert langfristig den ROI. Die Verwendung einer Lösung für verschiedene Initiativen kann auch Synergien zwischen verschiedenen Programmen fördern, indem sie die Überwachung und Berichterstattung erleichtert.

ISO 27000 & SOC2

ISO 27001 ist eine globale Norm, die alle Anforderungen und Kontrollen im Zusammenhang mit der systematischen Aufbewahrung und dem Schutz von Informationen definiert. Diese Norm gilt für alle Organisationen jeglicher Größe und Branche. ISO 27001 besteht aus 114 Sicherheitskontrollen und 10 Klauseln, die in 14 Abschnitte unterteilt sind. Das in den Abschnitten (4 bis 10) definierte ISMS (Information Security Management System) gibt einer Organisation die Möglichkeit, ihr Sicherheitsniveau mit ihrer Fähigkeit in Einklang zu bringen, die gewünschten Ziele und Ergebnisse ihrer Geschäftstätigkeit auf der Grundlage eines Risikomanagementansatzes zu erreichen.

Die Verwendung von ISO 27001 als Grundlage für das Sicherheitsmanagement Ihres Unternehmens bedeutet, dass Ihr Unternehmen bereits viele der Aktivitäten durchführt, die für ein erfolgreiches SOC-2-Audit und eine Zertifizierung erforderlich sind.

.

ISO 27001 und SOC 2 arbeiten zusammen

Wir sollten uns nicht die Frage stellen, welchen der beiden Rahmenwerke wir verwenden sollen, nur weil SOC 2 ein Auditbericht ist, während ISO 27001 als Normzertifizierung konzipiert wurde, um ein spezifisches Informationssicherheitsmanagementsystem zu schaffen. Das bedeutet, dass SOC 2 als ein Ergebnis der Implementierung eines ISMS nach ISO 27001 angesehen werden kann.Die Beziehung zwischen SOC 2 und ISO 27001 lässt sich am besten so darstellen, dass ISO 27001 in einem SOC 2-Bericht zwar nicht zwingend vorgeschrieben ist, aber der Abschluss einer ISMS-Implementierung nach ISO 27001 (mit geringem Kosten- und Arbeitsaufwand) eine solide Grundlage für die Erstellung des SOC 2-Berichts bildet. Darüber hinaus wird das Vertrauen der Kunden durch die Verwendung beider Rahmenwerke, die innerhalb Ihrer Organisation als abgeschlossen zertifiziert sind, weiter gestärkt.

Wie Interfacing den Aufwand für die Dokumentation nach SOC 2 und ISO 27001 verringert

Mit der zunehmenden Komplexität der SOC 2-Anforderungen wird die Organisation von Informationen an einem zentralen Ort immer wichtiger. Wenn ein Prüfer vor Ort ist, wird er die Aufsicht der Geschäftsleitung über ihre externen Dienstleister sowie die eigenen Kontrollen des Unternehmens beurteilen. Der größte Teil dieses Versäumnisses bezieht sich auf die Dokumentation und die Möglichkeit, diese zu überprüfen. Um dies einem Prüfer zu beweisen, muss er ein Aufzeichnungsmanagementsystem zur Verfügung haben, das einen schnellen Zugriff auf das “Wer”, “Wann” und “Wie” der Betriebsziele des Unternehmens ermöglicht.Die Automatisierung des Dokumentations-Workflows hat genau das zum Ziel. Wir schaffen ein sicheres und geschütztes Datenökosystem und setzen uns dafür ein, dass Ihr Unternehmen eine erfolgreiche SOC 2- oder ISO 27001-Zertifizierung erhält.

Warum Interfacing wählen?

Mit mehr als zwei Jahrzehnten Erfahrung in den Bereichen KI, Qualität, Prozesse und Compliance ist Interfacing nach wie vor ein führendes Unternehmen in der Branche. Bis heute hat das Unternehmen mehr als 500 erstklassige Unternehmen und Unternehmensberatungen aus allen Branchen und Sektoren bedient. Wir bieten weiterhin digitale, Cloud- und KI-Lösungen an, die es Organisationen ermöglichen, ihre Prozesse zu verbessern, zu kontrollieren und zu rationalisieren und gleichzeitig die Last der Einhaltung von Vorschriften und Qualitätsmanagementprogrammen zu verringern.

Wenn Sie weitere Informationen wünschen oder besprechen möchten, wie Interfacing Ihr Unternehmen unterstützen kann, füllen Sie bitte das folgende Formular aus.

Dokumentation: Transformation, Governance und Kontrolle vorantreiben

· Gewinnen Sie in Echtzeitd umfassende Einblicke in Ihre Abläufe.

· Verbessern Sie Governance, Effizienz und Compliance.

· Sorgen Sie für nahtlose Einhaltung von regulatorischen Standards.

eQMS: Automatisierung von Qualitäts- und Compliance-Workflows und Berichten

· Vereinfachen Sie das Qualitätsmanagement mit automatisierten Workflows und Überwachung.

· Optimieren Sie CAPA, Lieferantenaudits, Schulungen und verwandte Workflows.

· Verwandeln Sie Dokumentation in

umsetzbare Erkenntnisse für Quality 4.0.

Low-Code Rapid Application Development: Beschleunigung der digitalen Transformation

· Erstellen Sie benutzerdefinierte, skalierbare Anwendungen schnell.

· Reduzieren Sie Entwicklungszeit und -kosten.

· Passen Sie sich schneller an und bleiben Sie agil angesichts sich wandelnder Kunden- und Geschäftsanforderungen.

KI zur Transformation Ihres Unternehmens!

KI-gestützte Tools sind darauf ausgelegt, Abläufe zu optimieren, Compliance zu verbessern und nachhaltiges Wachstum voranzutreiben. Erfahren Sie, wie KI:

· Mitarbeiterfragen beantworten kann.

· Videos in Prozesse umwandelt.

· Empfehlungen zur Prozessverbesserung und zu regulatorischen Auswirkungen gibt.

· eForms, Prozesse, Risiken, Vorschriften, KPIs und vieles mehr generiert.

· Regulatorische Standards in fragmentierte Anforderungen zerlegt.

Kostenlose Demo anfordern

Dokumentieren, analysieren, verbessern, digitalisieren und überwachen Sie Ihre Prozesse, Risiken, gesetzlichen Anforderungen und Leistungsindikatoren mit Interfacings integriertem Managementsystem Digital Twin, dem Enterprise Process Center®!

Kunden weltweit vertrauen auf uns

Mehr als 400 Unternehmen und Unternehmensberatungen von Weltrang

INTEGRATION

Kunden weltweit vertrauen auf uns

Mehr als 400 Unternehmen und Unternehmensberatungen von Weltrang