- Gestion des processus d'entreprise (BPM)Système de gestion des documents (SGD)Système électronique de gestion de la qualité (QMS)Risque, gouvernance et conformité (GRC)Développement rapide d'applications à faible code (LC)Gestion de la continuité des activités (BCM)Architecture d'entreprise (EA)Gestion des processus d'entreprise (BPM)

- Vue d’ensemble de la gestion des processus d’entreprise

- Analyse, génération, amélioration et exploration des processus par l’intelligence artificielle

- Cartographie / modélisation des processus

- Analyse et amélioration des processus

- Simulation des processus

- Exploration de processus/process mining

- Collaboration et gouvernance

- Migration et intégration des données

- Application hors-ligne d’Interfacing

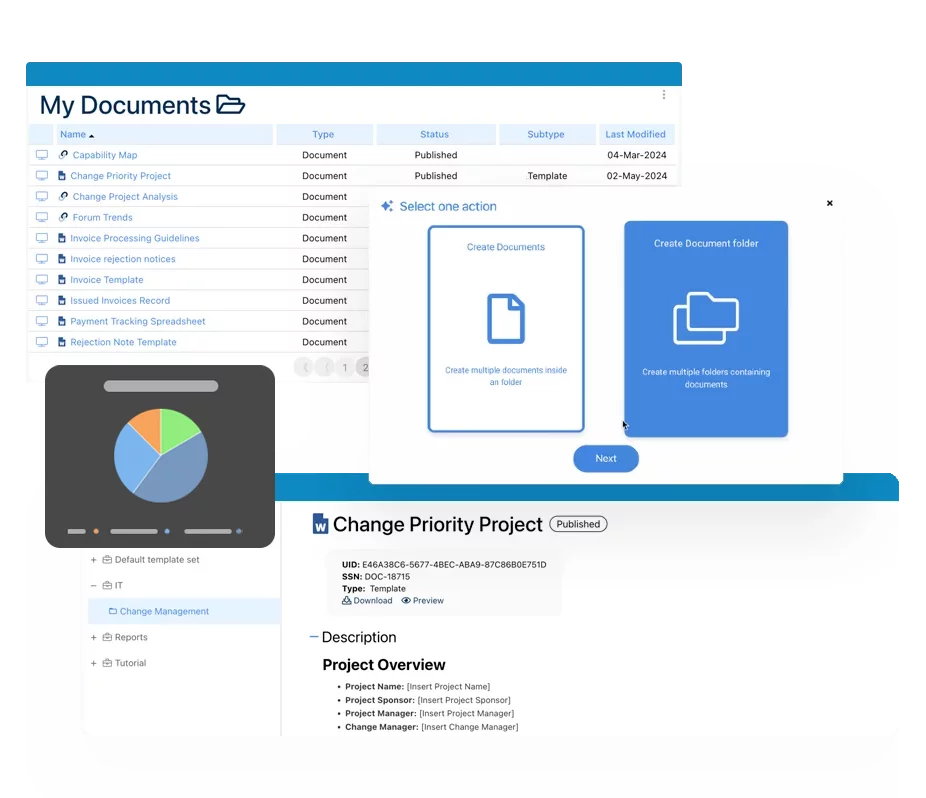

Système de gestion des documents (SGD)

Système de gestion des documents (SGD)- Vue d’ensemble du contrôle des documents

- Création et amélioration du contenu avec l’intelligence artificielle

- Gestion des politiques et procédures (SOP)

- Parseur d’extraction de contenu de documents

- Collaboration et gouvernance

- Migration et intégration des données

- Application hors-ligne d’Interfacing

Système électronique de gestion de la qualité (QMS)

Système électronique de gestion de la qualité (QMS)- Vue d’ensemble du système de gestion de la qualité

- Contrôle des documents et gestion des archives

- Gestion de l’audit et de l’accréditation

- Action corrective et préventive

- Événement de qualité (Non-conformité/plaintes/conformité)

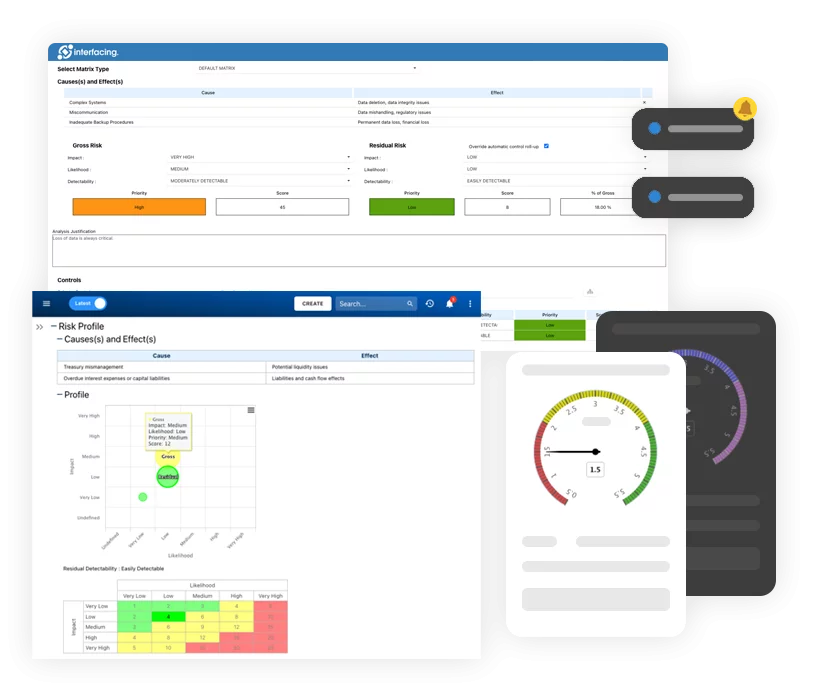

- Gestion des risques

- Gestion des incidents

- Santé et sécurité environnementales

- Gestion des produits et des fournisseurs (SCAR)

- Gestion de la formation

- Gestion du contrôle

- Gestion des actions

- Examen de la gestion

- AMDE

- Pharmacovigilance

- Migration et intégration des données

Risque, gouvernance et conformité (GRC)

Risque, gouvernance et conformité (GRC)- Vue d’ensemble de la gestion des risques, de la gouvernance et de la conformité

- Gestion des risques et des contrôles

- Collaboration et gouvernance

- Migration et intégration des données

- Application hors-ligne d’Interfacing

Développement rapide d'applications à faible code (LC)

Développement rapide d'applications à faible code (LC)- Vue d’ensemble de la plateforme d’automatisation à faible code

- Conception de formulaires électroniques (eFORMS)

- Concepteur d’entité de table de base de données

- Concepteur de l’intégration des systèmes

- Conception et gestion des tâches

- Règles, gardes et actions personnalisées

- Services de messagerie textuelle et vocale

- BAM (Business Activity Monitoring)

- Conception d’un tableau de bord personnalisé

- Migration et intégration de données

Gestion de la continuité des activités (BCM)

Gestion de la continuité des activités (BCM)- Vue d’ensemble de la gestion de la continuité des activités

- Analyse d’impact sur les affaires

- Simulation de reprise après sinistre

- Gestion des actions

- Gestion des notifications de masse

- Gestion des actifs

- Migration et intégration des données

Architecture d'entreprise (EA)

Architecture d'entreprise (EA) - Les industriesConformité réglementaireCas d'utilisationCentre d'apprentissageCadre et pratiquesLes industries

- Santé

- Technologies médicales

- Pharmaceutique

- Aérospace et Défense

- Aériennes et Aviation

- Médias et Télécommunications

- Gouvernemental et Militaire

- Technologie

- Énergie

- Opérations logistiques et portuaires

- Banque et marchés de capitaux

- Commerce de détail et consommation

- Services de Consultation

- Éducation

- Ingénierie et construction

- Fabrication

- Services Financiers

- Assurance

- Produits Chimiques

Conformité réglementaireCas d'utilisationCentre d'apprentissageCadre et pratiques - À propos de nousSuccès clientProgramme de partenariatÀ propos de nousSuccès clientProgramme de partenariat

Qu’est-ce que SOC 2 ?

Please Select contact form.

Définition et utilisation

Moins connue que la version longue, “Systems and Organizations Controls 2”, SOC 2 (or SOC II) est un cadre utilisé pour aider les entreprises à démontrer les contrôles de sécurité mis en place pour protéger les données des clients dans l'informatique dématérialisée. Ces contrôles sont connus sous le nom de « principes des services fiduciaires : Sécurité, disponibilité, intégrité du traitement, confidentialité et, enfin, respect de la vie privée.

Si votre organisation envisage de faire appel à des fournisseurs de solutions en nuage, la conformité à la norme SOC 2 devrait être une exigence minimale (consultez notre comparaison des normes SOC1 / SOC2 / SOC3 et notre comparaison de la norme SOC 2 avec la norme ISO27001 sur les blogs).

Traduit avec DeepL.com (version gratuite)

Mise en garde SOC 2

SOC 2 n’est ni un proxy des meilleures pratiques de sécurité réelles ni une exigence légale. Il n’est pas motivé par la conformité HIPAA ou toute autre norme ou réglementation, bien que les évaluations couvrent en fait les principaux départements et processus qui interagissent avec les données sensibles.

Les auditeurs externes effectuent des certifications, et non un organisme ou une agence gouvernementale. Il n’y a pas d’objectif « réussite/échec » pour l’ensemble des rapports – le résultat est une conclusion subjective dans laquelle seule l’opinion de l’auditeur est consignée. Les rapports d’audit ne définissent pas la certification SOC 2 car ils sont uniquement attestés comme conformes, sur la base de l’interprétation d’un CPA agréé qualifié.

Néanmoins, SOC 2 est important dans le monde de la sécurité des données et ne doit pas être sous-estimé.

Contexte de la SOC 2

SOC 2 est un ensemble formel de rapports produits à la suite d’un audit. Cet audit est conduit par un CPA ou un organisme d’expertise comptable. Il a évolué à partir de la déclaration sur les normes d’audit (SAS) 70, qui était un audit plus ancien utilisé pour attester l’efficacité des contrôles internes d’une organisation. Il a ensuite été renommé Statement on Standards for Attestation Engagements (SSAE) 16, et à nouveau renommé Systems and Organizations Control 1 (SOC 1). Le SOC 2 a vu le jour en 2009 car il était nécessaire de se concentrer beaucoup plus sur la sécurité (les cinq principes de confiance).

Néanmoins, SOC 2 est important dans le monde de la sécurité des données et ne doit pas être sous-estimé.

Qu’est-ce que les critères de service de confiance (TSC)

Les cinq catégories quasi-chevauchantes qui fonctionnent vers les contrôles utilisés dans les rapports SOC 2 sont :

Sécurité

Définit clairement que tous les systèmes et informations restent protégés contre les risques qui compromettraient l’intégrité et affecteraient la capacité des organisations à atteindre les objectifs définis.

Disponibilité

Les systèmes et informations doivent toujours être disponibles à tout moment pour qu’une organisation puisse atteindre et maintenir ses objectifs.

Intégrité du traitement

Tout traitement par le système doit fournir uniquement des informations fiables à tout moment lorsqu’il est demandé/autorisé afin qu’une organisation puisse atteindre ses objectifs.

Confidentialité

Pour qu’une organisation puisse atteindre ses objectifs, les informations ne sont accessibles qu’au personnel autorisé.

Intimité

Les informations personnelles doivent être gérées (protégées et/ou stockées) d’une certaine manière permettant à l’organisation d’atteindre ses objectifs.

Qui devrait considérer SOC 2 en tant qu’organisation

Toute organisation qui stocke des données client sur le cloud doit considérer SOC 2 comme une démonstration des rôles de sécurité qu’elle utilise pour protéger les données client. En effet, toute entreprise SaaS peut utiliser SOC 2 comme attestation minimale de conformité.

SOC 2 et conformité

L’importance de la conformité SOC 2 signifie que regarder du point de vue de tout client travaillant avec un fournisseur potentiel qui est conforme à SOC 2 lui donne une sorte de garantie. Le client recevra les assurances et les informations dont il a besoin sur la manière dont le fournisseur traite les données des utilisateurs et en assure la confidentialité. Et cela va encore plus loin. Les rapports AICPA jouent également un rôle important dans les domaines suivants :

- Veille réglementaire

- Gestion des fournisseurs

- Processus de gestion des risques et gouvernance interne de l’entreprise

Types de SOC 2

Dans l'ensemble, la mise en conformité avec le SOC 2 prend environ six mois, les évaluateurs tiers effectuant deux audits distincts. L'audit SOC 2 de type 1 porte sur la conception et donne un aperçu des processus de sécurité en place à ce moment-là. L'audit SOC 2 de type 2, quant à lui, vérifie l'efficacité opérationnelle de vos contrôles internes sur le long terme. L'audit de type 1 est une condition préalable à l'attestation de type 2. Découvrez notre comparaison entre SOC1 / SOC2 / SOC3.

SOC 2 Type 1

- Former une équipe pluridisciplinaire

- Élire le parrain exécutif

- Identifier l’auteur qui collabore avec les chefs d’équipe pour élaborer des politiques à partir des besoins commerciaux fournis

- U Utilisez les principes des services de confiance comme guide

- Sélectionnez ceux qui s’appliquent à votre entreprise

- Définir le périmètre de l’audit, rédiger/affiner les politiques

Attendez-vous à ce que ce processus dure environ deux mois pour permettre la mise en œuvre, les tests et l’ajustement des politiques. Une fois terminée, l’évaluation réservée impliquera généralement des entretiens avec les employés, des visites guidées et un examen détaillé de la documentation soumise.

Un rapport SOC 2 Type 1 sera généré une fois que toutes les clarifications sur les exceptions nécessaires auront été apportées.

COS 2 Type 2

- Le rapport SOC 2 Type 1 est terminé

- Vérification au fil du temps que toutes les politiques et processus répertoriés dans SOC 2 Type 1 sont utilisés en continu

En général, les rapports SOC 2 Type 2 durent généralement au moins six mois, mais peuvent souvent prendre jusqu’à un an ou plus. Cela est dû à de nombreux facteurs impliqués dans le cheminement vers l’attestation, qui peuvent être dus aux exigences de certification de l’entreprise qui doivent être respectées.

Par exemple, si une entreprise dispose d’une infrastructure informatique et de cybersécurité très diversifiée et étendue, le processus d’audit prendra probablement plus de temps que d’habitude pour un rapport SOC complet. D’autres facteurs affectant la portée de l’audit tels que le type, l’emplacement et le nombre d’utilisateurs dans l’entreprise (c’est-à-dire sur site et hors site) auront un impact considérable sur le processus d’attestation.

En fin de compte, bien que le principal facteur affectant le calendrier pour terminer le processus SOC 2 incombe au type de rapport SOC 2 que votre entreprise a sélectionné.

Contenu du rapport d’audit final SOC 2

Le contenu du rapport SOC 2 doit couvrir les éléments suivants :

- Affirmation de la direction – s’assurer que la direction confirme que tous les systèmes liés aux services fournis sont décrits avec précision et équité dans le rapport

- Le rapport de l’auditeur – comprend un résumé de tous les tests effectués ainsi que les résultats, y compris l’opinion de l’auditeur sur l’efficacité des contrôles par rapport (lorsqu’ils sont mis en correspondance avec) les critères des services de confiance

- Présentation des systèmes – Description détaillée du service ou du système examiné

- Applicabilité des critères de service de confiance – décrit tous les contrôles en place, y compris l’efficacité de ces contrôles lorsque les critères de service de confiance sont pris en compte

SOC 2 et certification

La conformité des organisations aux critères des services de confiance, comme expliqué ci-dessus (sécurité, disponibilité, intégrité du traitement, confidentialité et vie privée), est essentielle à la certification SOC 2.

Toutes les organisations ne respecteront pas les cinq principes, car de nombreuses entreprises auront des critères qui ne sont pas pertinents pour leur activité particulière. Ce qui est important cependant, c’est que l’organisation choisisse les principes corrects dans sa demande de certification SOC 2 qui correspondent à la portée de l’audit.

Prenons un exemple. Votre centre de données n’offre de stockage aux clients que pour un client spécifique, car le client gère tout le traitement des données de son côté. Dans ce scénario, le principe de sécurité et de disponibilité s’applique, mais pas le principe d’intégrité du traitement. De plus, si ces données de stockage impliquent des informations personnelles, le principe de confidentialité s’appliquerait également.

ISO 27001 et SOC 2 fonctionnent ensemble

Consultez notre comparaison entre ISO 27001 et SOC2 et notre comparaison entre SOC1 / SOC2 / SOC3.

Nous ne devrions pas nous demander lequel des deux cadres utiliser simplement parce que SOC 2 est un rapport d'audit alors qu'ISO 27001 a été conçu comme une certification de normes établie pour créer un système de gestion de la sécurité de l'information spécifique. Cela signifie que SOC 2 peut être considéré comme un résultat de la mise en œuvre d'un système de gestion de la sécurité de l'information ISO 27001.

La relation entre SOC 2 et ISO 27001 peut être mieux perçue car, bien que ISO 27001 ne soit pas obligatoire dans un rapport SOC 2, l'achèvement de la mise en œuvre d'un SMSI ISO 27001 fournit (avec peu de coûts et d'efforts) une base solide pour la préparation du rapport SOC 2. En outre, la confiance des clients est renforcée par l'utilisation des deux cadres, certifiés comme ayant été mis en œuvre au sein de votre organisation.

Comment Interfacing aide à alléger le fardeau de la documentation SOC 2 et ISO 27001

Avec la complexité croissante de la gestion des exigences SOC 2, l’organisation des informations dans un emplacement central devient de plus en plus importante. Lorsqu’un auditeur se rendra sur place, il évaluera la surveillance exercée par la direction sur ses fournisseurs de services tiers ainsi que les propres contrôles de l’entreprise. La majorité de cette surveillance tourne principalement autour de la documentation et de la capacité de l’examiner. Le prouver à un auditeur signifie lui fournir un système de gestion des enregistrements qui peut s’appuyer sur la vitesse d’accès aux objectifs de qui, quand et comment des opérations de l’organisation.

C’est en gardant cela à l’esprit qu’il s’agit de l’automatisation du workflow de documentation. La création d’un écosystème de données sûr, sécurisé et protégé est notre engagement à ce que votre organisation obtienne une certification SOC 2 ou ISO 27001 réussie.

Pourquoi choisir Interfacing?

Avec plus de deux décennies de logiciels d'IA, de qualité, de processus et de conformité, Interfacing continue d'être un leader dans l'industrie. À ce jour, nous avons servi plus de 500+ entreprises de classe mondiale et des sociétés de conseil en gestion de toutes les industries et de tous les secteurs. Nous continuons à fournir des solutions numériques, cloud et IA qui permettent aux organisations d'améliorer, de contrôler et de moderniser leurs processus tout en allégeant le fardeau de la conformité réglementaire et des programmes de gestion de la qualité.

Pour en savoir plus ou discuter de la manière dont Interfacing peut aider votre organisation, veuillez remplir le formulaire ci-dessous.

Documentation : Piloter la transformation, la gouvernance et le contrôle

• Obtenez des informations complètes et en temps réel sur vos opérations.

• Améliorez la gouvernance, l'efficacité et la conformité.

• Assurez une conformité fluide avec les normes réglementaires.

eQMS : Automatiser les workflows de qualité et de conformité & rapports

• Simplifiez la gestion de la qualité avec des workflows automatisés et une traçabilité continue.

• Standardisez la gestion des CAPA, des audits fournisseurs, de la formation et des workflows associés.

• Transformez la documentation en informations exploitables pour la Qualité 4.0.

Développement rapide d'applications low-code : Accélérer la transformation numérique

• Créez rapidement des applications personnalisées et évolutives.

• Réduisez le temps et les coûts de développement.

• Adaptez-vous rapidement pour répondre aux besoins évolutifs des clients et de votre entreprise.

L’IA pour transformer votre entreprise !

Conçus pour optimiser les opérations, l'efficacité et renforcer la conformité. Découvrez nos solutions alimentés par l’IA :

• Répondre aux questions des employés.

• Transformer des vidéos en processus.

• Recommander des améliorations de processus et des impacts réglementaires.

• Générer des formulaire, processus, risques, réglementations, KPIs, et bien plus.

• Fragmenter les normes réglementaires

Demandez une démo gratuite

Documentez, analysez, améliorez, numérisez et surveillez vos processus, vos risques, vos exigences réglementaires et vos indicateurs de performance au sein du système de gestion intégré Digital Twin d’Interfacing, l’Enterprise Process Center®!

Approuvé par nos clients à travers le monde !

Plus de 400 entreprises de classe mondiale et cabinets de conseil en gestion.

INTEGRATION

Approuvé par les nos clients dans le monde entier !

Plus de 400 entreprises de classe mondiale et cabinets de conseil en gestion.