- Geschäftsprozessmanagement (BPM)Dokumenten-Management-System (DMS)Elektronisches Qualitätsmanagementsystem (QMS)Risk, Governance & Compliance (GRC)Schnelle Anwendungsentwicklung mit wenig Code (LC)Betriebliches Kontinuitätsmanagement (BCM)Unternehmensarchitektur (EA)Geschäftsprozessmanagement (BPM)

- Geschäftsprozessmanagement Übersicht

- AI Prozess-Parsing, -Generierung, -Analyse & -Verbesserung

- Prozess-Mapping / Modellierung

- Prozess-Analyse und Verbesserung

- Prozess-Simulation

- Prozess-Mining

- Zusammenarbeit & Governance

- Data Migration und Integration

- Anbindung der Offline-App

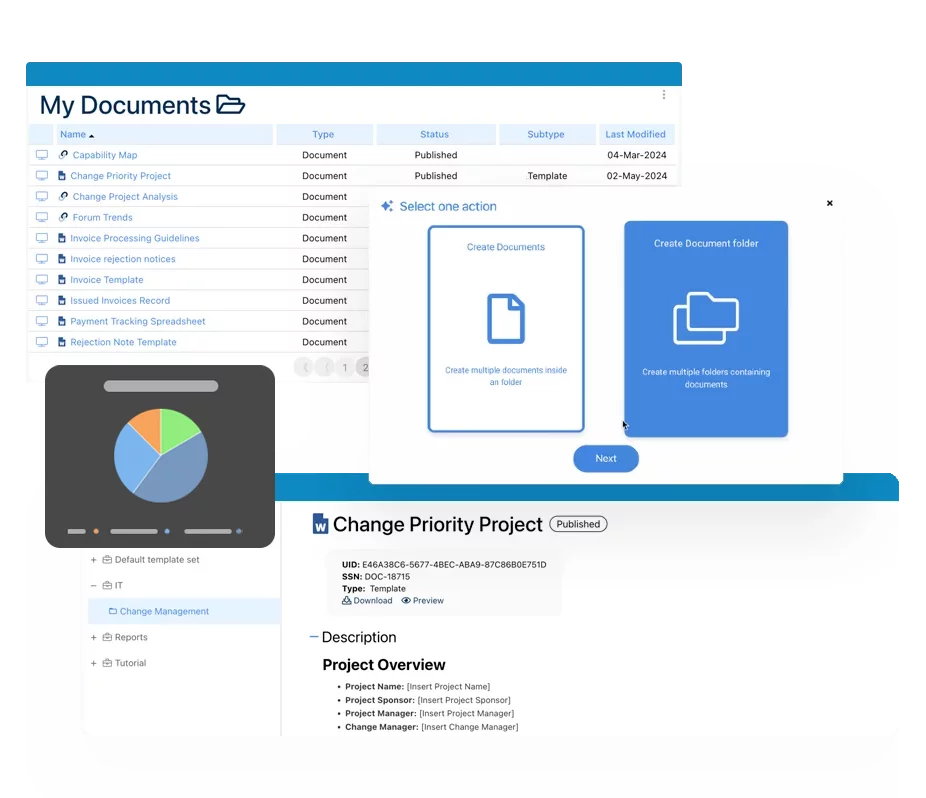

Dokumenten-Management-System (DMS)

Dokumenten-Management-System (DMS)- Dokumentenlenkung Übersicht

- KI-Inhaltserstellung und -verbesserung

- Verwaltung von Richtlinien und Verfahren (SOP)

- Zusammenarbeit & Governance

- Data Migration und Integration

- Anbindung der Offline-App

Elektronisches Qualitätsmanagementsystem (QMS)

Elektronisches Qualitätsmanagementsystem (QMS)- Überblick über das Qualitätsmanagementsystem

- Dokumente Control & Aufzeichnungen Mgmt

- Audit & Akkreditierung Mgmt

- Korrektur- und Präventivmaßnahmen

- Qualitätsereignis (nicht konform/konform), beschwerde, konformität

- Risikomanagement

- Management von Vorfällen

- Umwelt, Gesundheit und Sicherheit

- Produkt- und Lieferantenmanagement (SCAR)

- Ausbildung Management

- Control Management

- Aktionspunkte Management

- Management Review

- FMEA

- Pharmakovigilanz

- Data Migration und Integration

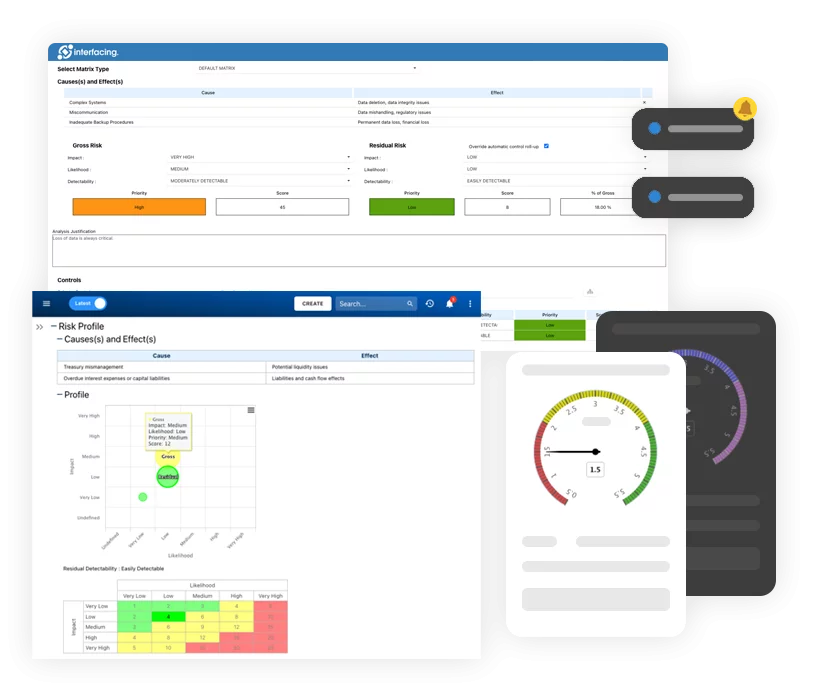

Risk, Governance & Compliance (GRC)

Risk, Governance & Compliance (GRC)- Überblick zu Risiko, Governance & Compliance

- Risikomanagement und Kontrolle

- Einhaltung gesetzlicher Vorschriften

- Zusammenarbeit & Governance

- Data Migration und Integration

- Anbindung der Offline-App

Schnelle Anwendungsentwicklung mit wenig Code (LC)

Schnelle Anwendungsentwicklung mit wenig Code (LC)- Low-Code-Automatisierungsplattform Übersicht

- Gestaltung elektronischer Webformulare (eFORMS)

- Low-Code-Automatisierungsplattform Übersicht

- Datenbank Tabelle Entity Designer

- Konzeption und Management von Aufgaben

- Entwurf und Verwaltung von BPMS-Anwendungen

- Integration mit externen Ressourcen und Anwendungen

- Definieren & Verwalten von Regeln/ Kontrollen/ Aktionen

- Elektronische Dienstleistungen

- Benutzer Startseite

- BAM (Business Activity Monitoring)

- Benutzerdefiniertes Dashboard-Design

- Data Migration und Integration

Betriebliches Kontinuitätsmanagement (BCM)

Betriebliches Kontinuitätsmanagement (BCM)- BCM-Übersicht

- Analyse der geschäftlichen Auswirkungen

- Katastrophenschutz-Simulation

- Verwaltung der Handlungspunkte

- Verwaltung von Massenbenachrichtigungen

- Vermögensverwaltung

- Data Migration und Integration

Unternehmensarchitektur (EA)

Unternehmensarchitektur (EA) Beratungsdienste

Interfacing ist hier, um Sie bei allen Transformationsinitiativen zu begleiten.

- Einhaltung gesetzlicher VorschriftenAnwendungsfälleLernzentrumRahmen & PraktikenEinhaltung gesetzlicher VorschriftenAnwendungsfälle

- Qualitätsmanagement-System (QMS)

- Digitale Transformation

- Kontinuierliche Verbesserung

- Governance, Risiko & Compliance

- Wissensmanagement

- Systemimplementierung (ERP, CRM…)

Lernzentrum

Lernzentrum- Gemeinschaftsportal

- Webinare

- Videos

- Was ist BPM?

- BPMN 2.0-Symbolik

- Prozess-Mapping vs. Modellierung

- Glossar

Rahmen & Praktiken

Rahmen & Praktiken - Über unsKundenerfolgPartnerÜber unsKundenerfolgPartner

Was ist SOC 2?

Please Select contact form.

Definition und Verwendung

SOC 2 (oder SOC II), weniger bekannt als die längere Version “Systems and Organizations Controls 2”, ist ein Rahmenwerk, das Unternehmen dabei hilft, die Sicherheitskontrollen nachzuweisen, die zum Schutz von Kundendaten in der Cloud vorhanden sind. Diese Kontrollen wurden als die Grundsätze der Vertrauensdienste bekannt: Sicherheit, Verfügbarkeit, Integrität der Verarbeitung, Vertraulichkeit und schließlich Datenschutz.

Wenn Ihr Unternehmen Anbieter von Cloud-Lösungen in Betracht zieht, sollte die Einhaltung von SOC 2 eine Mindestanforderung sein (siehe unseren Vergleich von SOC1 / SOC2 /SOC3 und unseren Vergleich von SOC 2 mit ISO27001 in den Blogs).

SOC 2 Vorbehalt

SOC 2 ist weder ein Ersatz für tatsächliche bewährte Sicherheitspraktiken noch eine gesetzliche Vorschrift. Es ist nicht auf die Einhaltung des HIPAA oder anderer Standards oder Vorschriften ausgerichtet, obwohl die Bewertungen die wichtigsten Abteilungen und Prozesse abdecken, die mit sensiblen Daten interagieren.

Die Zertifizierungen werden von externen Prüfern durchgeführt, nicht von einer staatlichen Stelle oder Behörde. Es gibt kein objektives “Bestehen/Nichtbestehen” der Berichte – das Ergebnis ist eine subjektive Schlussfolgerung, bei der nur die Meinung des Prüfers zu Protokoll genommen wird. Audit-Berichte definieren nicht die SOC-2-Zertifizierung, da sie nur als konform bescheinigt werden, basierend auf der Interpretation durch einen qualifizierten, zugelassenen Wirtschaftsprüfer.

Nichtsdestotrotz ist SOC 2 in der Welt der Datensicherheit von Bedeutung und sollte nicht unterschätzt werden.

SOC 2 Hintergrund

SOC 2 ist eine formale Reihe von Berichten, die als Ergebnis eines Audits erstellt werden. Diese Prüfung wird von einem CPA oder einer zertifizierten Wirtschaftsprüfungsorganisation durchgeführt. Sie hat sich aus dem Statement on Auditing Standards (SAS) 70 entwickelt, einer älteren Prüfung, mit der die Wirksamkeit der internen Kontrollen einer Organisation bestätigt wurde. Später wurde es in Statement on Standards for Attestation Engagements (SSAE) 16 umbenannt und wiederum in Systems and Organizations Control 1 (SOC 1) umbenannt. SOC 2 wurde 2009 eingeführt, da es notwendig war, einen viel strengeren Fokus auf Sicherheit zu legen (die fünf Vertrauensgrundsätze).

Nichtsdestotrotz ist SOC 2 in der Welt der Datensicherheit von Bedeutung und sollte nicht unterschätzt werden.

Was sind Trust Service Criteria (TSC)?

Die fünf sich quasi überschneidenden Kategorien, die auf die in den SOC-2-Berichten verwendeten Kontrollen hinarbeiten, sind:

Sicherheit

legt eindeutig fest, dass alle Systeme und Informationen vor Risiken geschützt bleiben, die die Integrität gefährden und die Fähigkeit der Organisation beeinträchtigen würden, die dargelegten Ziele zu erreichen.

Verfügbarkeit

Die Systeme und Informationen müssen immer verfügbar sein, wenn sie benötigt werden, damit eine Organisation ihre Ziele erreichen und aufrechterhalten kann.

Verarbeitungsintegrität

Jede Verarbeitung durch das System muss jederzeit nur vertrauenswürdige Informationen liefern, wenn sie angefordert/autorisiert sind, damit eine Organisation ihre Ziele erreichen kann.

Vertraulichkeit

Damit eine Organisation ihre Ziele erreichen kann, dürfen Informationen nur von befugtem Personal eingesehen werden.

Datenschutz

Personenbezogene Daten müssen auf eine bestimmte Weise verwaltet (geschützt und/oder gespeichert) werden, die es der Organisation ermöglicht, ihre Ziele zu erreichen.

Wer sollte sich als Organisation an SOC 2 wenden?

Jedes Unternehmen, das Kundendaten in der Cloud speichert, sollte sich an SOC 2 orientieren, um zu zeigen, welche Sicherheitsrollen es zum Schutz der Kundendaten verwendet. In der Tat kann jedes SaaS-Unternehmen SOC 2 als Mindestnachweis für die Einhaltung der Vorschriften verwenden.

SOC 2 und Konformität

Die Bedeutung der SOC-2-Konformität bedeutet, dass jeder Kunde, der mit einem potenziellen Anbieter zusammenarbeitet, der SOC-2-konform ist, eine Art Garantie hat. Der Kunde erhält die Zusicherungen und Informationen, die er benötigt, um zu erfahren, wie der Anbieter die Benutzerdaten verarbeitet und sie geheim hält. Und es geht noch einen Schritt weiter. Die AICPA-Berichte spielen auch in den folgenden Bereichen eine wichtige Rolle:

- Regulatorische Beaufsichtigung

- Verwaltung der Lieferanten

- Risikomanagementprozess und interne Unternehmensführung

SOC 2-Typen

Im Großen und Ganzen dauert die Einhaltung von SOC 2 etwa sechs Monate, wobei externe Prüfer zwei separate Audits durchführen. Das SOC-2-Audit des Typs 1 befasst sich mit dem Design und ist eine Momentaufnahme Ihrer Sicherheitsprozesse zu diesem Zeitpunkt. Bei einem SOC-2-Audit des Typs 2 hingegen werden Ihre internen Kontrollen auf ihre längerfristige betriebliche Wirksamkeit überprüft. Als Voraussetzung für die Bescheinigung des Typs 2 müssen Sie Typ 1 absolvieren. Entdecken Sie unseren Vergleich von SOC1 / SOC2 / SOC3.

SOC 2 Typ 1

- Bilden Sie ein multidisziplinäres Team

- Wahl des Executive Sponsors

- Identifizieren Sie den Autor, der mit den Teamleitern zusammenarbeitet, um aus den bereitgestellten Geschäftsanforderungen Richtlinien zu entwickeln.

- Nutzen Sie die Grundsätze der Vertrauensdienste als Leitfaden

- Wählen Sie diejenigen aus, die auf Ihr Unternehmen zutreffen

- Festlegung des Umfangs der Prüfung, Ausarbeitung/Feinabstimmung der Richtlinien

Dieser Prozess wird etwa zwei Monate dauern, um die Umsetzung, Prüfung und Feinabstimmung der Maßnahmen zu ermöglichen. Nach Abschluss der Bewertung werden in der Regel Gespräche mit den Mitarbeitern, Begehungen und eine detaillierte Überprüfung der eingereichten Unterlagen durchgeführt.

Ein SOC 2 Typ 1 Bericht wird erstellt, nachdem alle notwendigen Ausnahmen geklärt wurden.

SOC 2 Typ 2

- Bericht ist abgeschlossen

- Überprüfung im Laufe der Zeit, ob alle in SOC 2 Typ 1 aufgeführten Richtlinien und Prozesse kontinuierlich angewendet werden

Im Allgemeinen dauern SOC-2-Berichte des Typs 2 mindestens sechs Monate, können aber auch bis zu einem Jahr oder länger dauern. Dies ist auf viele Faktoren zurückzuführen, die auf dem Weg zur Bescheinigung eine Rolle spielen, z. B. auf die Anforderungen an die Unternehmenszertifizierung, die erfüllt werden müssen.

Wenn ein Unternehmen beispielsweise über eine sehr vielfältige und umfangreiche Cybersicherheits- und IT-Infrastruktur verfügt, wird der Prüfungsprozess wahrscheinlich mehr Zeit als üblich für einen vollständigen SOC-Bericht in Anspruch nehmen. Andere Faktoren, die sich auf den Prüfungsumfang auswirken, wie z. B. die Art, der Standort und die Anzahl der Benutzer im Unternehmen (d. h. vor Ort und außerhalb), werden den Bescheinigungsprozess stark beeinflussen.

Letztendlich hängt der Zeitrahmen für den Abschluss des SOC 2-Prozesses jedoch in erster Linie von der Art des SOC 2-Berichts ab, den Ihr Unternehmen ausgewählt hat.

Inhalt des SOC-2-Abschlussprüfungsberichts

Der Inhalt des SOC-2-Berichts sollte folgende Punkte umfassen:

- Management Assertion – Sicherstellung, dass das Management bestätigt, dass alle Systeme im Zusammenhang mit den erbrachten Dienstleistungen im Bericht genau und wahrheitsgetreu beschrieben sind

- Bericht des Wirtschaftsprüfers – enthält eine Zusammenfassung aller durchgeführten Tests sowie der Ergebnisse, einschließlich der Meinung des Wirtschaftsprüfers über die Wirksamkeit der Kontrollen im Vergleich zu den Kriterien für Treuhanddienste (wenn diese den Kriterien zugeordnet sind)

- Überblick über die Systeme – Detaillierte Beschreibung der überprüften Dienstleistung oder des Systems

- Anwendbarkeit der Kriterien für den Vertrauensdienst – beschreibt alle vorhandenen Kontrollen einschließlich der Wirksamkeit dieser Kontrollen, wenn die Kriterien für den Vertrauensdienst berücksichtigt werden

SOC 2 und Zertifizierung

Entscheidend für die SOC 2-Zertifizierung ist, dass ein Unternehmen die oben erläuterten Trust Services-Kriterien (Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz) erfüllt.

Nicht jede Organisation wird alle fünf Prinzipien erfüllen, da viele Unternehmen Kriterien haben, die für ihr spezielles Geschäft nicht relevant sind. Wichtig ist jedoch, dass die Organisation in ihrem Antrag auf SOC-2-Zertifizierung die richtigen Prinzipien auswählt, die dem Umfang des Audits entsprechen.

Schauen wir uns ein Beispiel an. Ihr Rechenzentrum bietet den Kunden nur Speicherplatz für einen bestimmten Kunden an, da der Kunde die gesamte Datenverarbeitung selbst übernimmt. In diesem Szenario gilt der Grundsatz der Sicherheit und Verfügbarkeit, nicht aber der Grundsatz der Integrität der Verarbeitung. Handelt es sich bei den gespeicherten Daten um personenbezogene Informationen, so gilt auch hier der Grundsatz des Schutzes der Privatsphäre.

ISO 27001 und SOC 2 arbeiten zusammen

Sehen Sie sich unseren Vergleich von ISO 27001 und SOC2 und unseren Vergleich von SOC1 / SOC2 /SOC3 an

Wir sollten uns nicht die Frage stellen, welchen der beiden Rahmenwerke wir verwenden sollen, nur weil SOC 2 ein Auditbericht ist, während ISO 27001 als Normzertifizierung konzipiert wurde, um ein spezifisches Informationssicherheitsmanagementsystem zu schaffen. Das bedeutet, dass SOC 2 als ein Ergebnis der Implementierung eines ISMS nach ISO 27001 angesehen werden kann.

Die Beziehung zwischen SOC 2 und ISO 27001 lässt sich am besten so darstellen, dass ISO 27001 in einem SOC 2-Bericht zwar nicht zwingend vorgeschrieben ist, aber der Abschluss einer ISMS-Implementierung nach ISO 27001 (mit geringem Kosten- und Arbeitsaufwand) eine solide Grundlage für die Erstellung des SOC 2-Berichts bildet. Darüber hinaus wird das Vertrauen der Kunden durch die Verwendung beider Rahmenwerke, die innerhalb Ihrer Organisation als abgeschlossen zertifiziert sind, weiter gestärkt.

Wie Interfacing den Aufwand für die Dokumentation nach SOC 2 und ISO 27001 verringert

Mit der zunehmenden Komplexität der SOC 2-Anforderungen wird die Organisation von Informationen an einem zentralen Ort immer wichtiger. Wenn ein Prüfer vor Ort ist, wird er die Aufsicht der Geschäftsleitung über ihre externen Dienstleister sowie die eigenen Kontrollen des Unternehmens beurteilen. Der größte Teil dieses Versäumnisses bezieht sich auf die Dokumentation und die Möglichkeit, diese zu überprüfen. Um dies einem Prüfer zu beweisen, muss er ein Aufzeichnungsmanagementsystem zur Verfügung haben, das einen schnellen Zugriff auf das “Wer”, “Wann” und “Wie” der Betriebsziele des Unternehmens ermöglicht.

Die Automatisierung des Dokumentations-Workflows hat genau das zum Ziel. Wir schaffen ein sicheres und geschütztes Datenökosystem und setzen uns dafür ein, dass Ihr Unternehmen eine erfolgreiche SOC 2- oder ISO 27001-Zertifizierung erhält.

Warum Interfacing wählen?

Mit mehr als zwei Jahrzehnten Erfahrung in den Bereichen KI, Qualität, Prozesse und Compliance ist Interfacing nach wie vor ein führendes Unternehmen in der Branche. Bis heute hat das Unternehmen mehr als 500 erstklassige Unternehmen und Unternehmensberatungen aus allen Branchen und Sektoren bedient. Wir bieten weiterhin digitale, Cloud- und KI-Lösungen an, die es Organisationen ermöglichen, ihre Prozesse zu verbessern, zu kontrollieren und zu rationalisieren und gleichzeitig die Last der Einhaltung von Vorschriften und Qualitätsmanagementprogrammen zu verringern.

Wenn Sie weitere Informationen wünschen oder besprechen möchten, wie Interfacing Ihr Unternehmen unterstützen kann, füllen Sie bitte das folgende Formular aus.

Dokumentation: Transformation, Governance und Kontrolle vorantreiben

· Gewinnen Sie in Echtzeitd umfassende Einblicke in Ihre Abläufe.

· Verbessern Sie Governance, Effizienz und Compliance.

· Sorgen Sie für nahtlose Einhaltung von regulatorischen Standards.

eQMS: Automatisierung von Qualitäts- und Compliance-Workflows und Berichten

· Vereinfachen Sie das Qualitätsmanagement mit automatisierten Workflows und Überwachung.

· Optimieren Sie CAPA, Lieferantenaudits, Schulungen und verwandte Workflows.

· Verwandeln Sie Dokumentation in

umsetzbare Erkenntnisse für Quality 4.0.

Low-Code Rapid Application Development: Beschleunigung der digitalen Transformation

· Erstellen Sie benutzerdefinierte, skalierbare Anwendungen schnell.

· Reduzieren Sie Entwicklungszeit und -kosten.

· Passen Sie sich schneller an und bleiben Sie agil angesichts sich wandelnder Kunden- und Geschäftsanforderungen.

KI zur Transformation Ihres Unternehmens!

KI-gestützte Tools sind darauf ausgelegt, Abläufe zu optimieren, Compliance zu verbessern und nachhaltiges Wachstum voranzutreiben. Erfahren Sie, wie KI:

· Mitarbeiterfragen beantworten kann.

· Videos in Prozesse umwandelt.

· Empfehlungen zur Prozessverbesserung und zu regulatorischen Auswirkungen gibt.

· eForms, Prozesse, Risiken, Vorschriften, KPIs und vieles mehr generiert.

· Regulatorische Standards in fragmentierte Anforderungen zerlegt.

Kostenlose Demo anfordern

Dokumentieren, analysieren, verbessern, digitalisieren und überwachen Sie Ihre Prozesse, Risiken, gesetzlichen Anforderungen und Leistungsindikatoren mit Interfacings integriertem Managementsystem Digital Twin, dem Enterprise Process Center®!

Kunden weltweit vertrauen auf uns

Mehr als 400 Unternehmen und Unternehmensberatungen von Weltrang

INTEGRATION

Kunden weltweit vertrauen auf uns

Mehr als 400 Unternehmen und Unternehmensberatungen von Weltrang